Każdy, kto korzysta z usług chmurowych w firmie, prędzej czy później zadaje sobie to samo pytanie: czy dane moich pracowników i klientów są tam naprawdę bezpieczne? To naturalne – w końcu w Microsoft 365 przechowujemy dziś praktycznie wszystko: umowy, listy płac, korespondencję z klientami, raporty finansowe, a nawet nagrania spotkań zespołowych. Dla wielu firm utrata lub wyciek takich informacji oznaczałby poważny kryzys.

Pytanie o bezpieczeństwo Microsoft 365 nie dotyczy więc tylko technologii – dotyczy zaufania. Zaufania do chmury, do konfiguracji, a wreszcie do własnych praktyk w firmie. Bo wbrew temu, co często się sądzi, Microsoft 365 sam z siebie nie gwarantuje stuprocentowego bezpieczeństwa. Gwarantuje natomiast potężne narzędzia, które – jeśli są odpowiednio wdrożone i zarządzane – zapewniają poziom ochrony, o jakim klasyczne rozwiązania lokalne mogą tylko pomarzyć.

Warto też wiedzieć, że nawet największe organizacje świata, w tym firmy z listy Fortune 500, od lat polegają na usługach Microsoftu – zarówno w zakresie pracy zespołowej, jak i bezpieczeństwa. Microsoft 365 nie jest więc eksperymentem, tylko standardem w biznesie, który przeszedł najostrzejsze testy bezpieczeństwa na rynku.

Ale… sama platforma to dopiero połowa historii. Druga połowa to to, co z nią zrobisz – jak ustawisz dostęp, jak reagujesz na ostrzeżenia, jak szkolisz zespół. Bo w praktyce to nie Microsoft, lecz Ty (lub Twój dział IT) decydujecie, kto i do czego ma dostęp, czy dane są szyfrowane kluczem firmowym, czy hasła są chronione uwierzytelnianiem wieloskładnikowym (MFA). I to właśnie ta część decyduje o odpowiedzi na pytanie: „czy Microsoft 365 jest bezpieczny w mojej firmie?”.

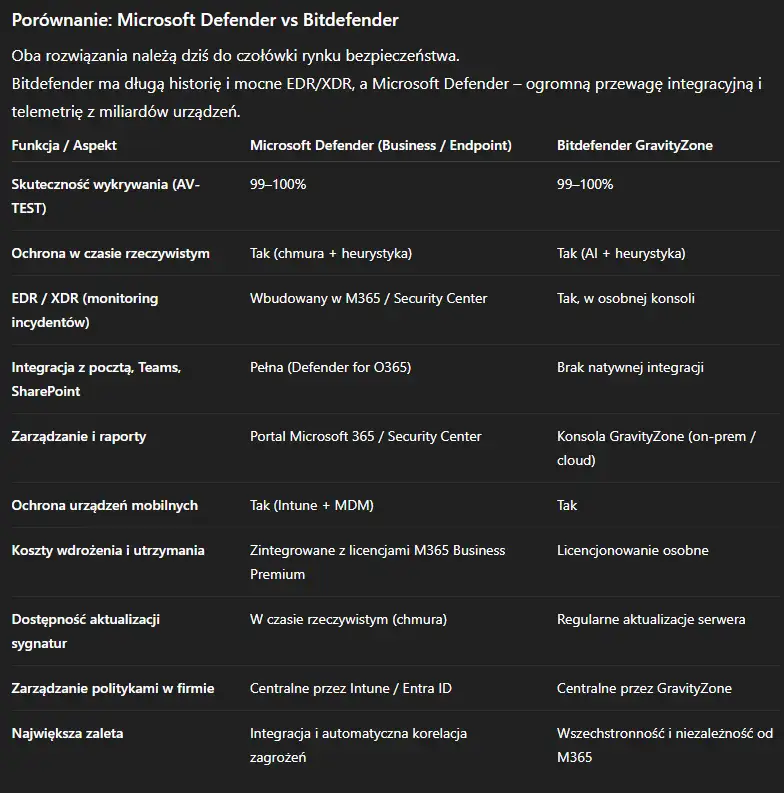

W tym artykule pokażemy pełny obraz: od sposobu, w jaki Microsoft szyfruje dane i chroni serwery, po praktyczne różnice między usługami (np. SharePoint vs OneDrive, Teams vs Zoom, czy Exchange Online vs hosting poczty u dostawców takich jak home.pl czy nazwa.pl). Porównamy też Microsoft Defender z innymi popularnymi antywirusami, abyś mógł zobaczyć, gdzie naprawdę leży granica między „bezpiecznie” a „zabezpieczone profesjonalnie”.

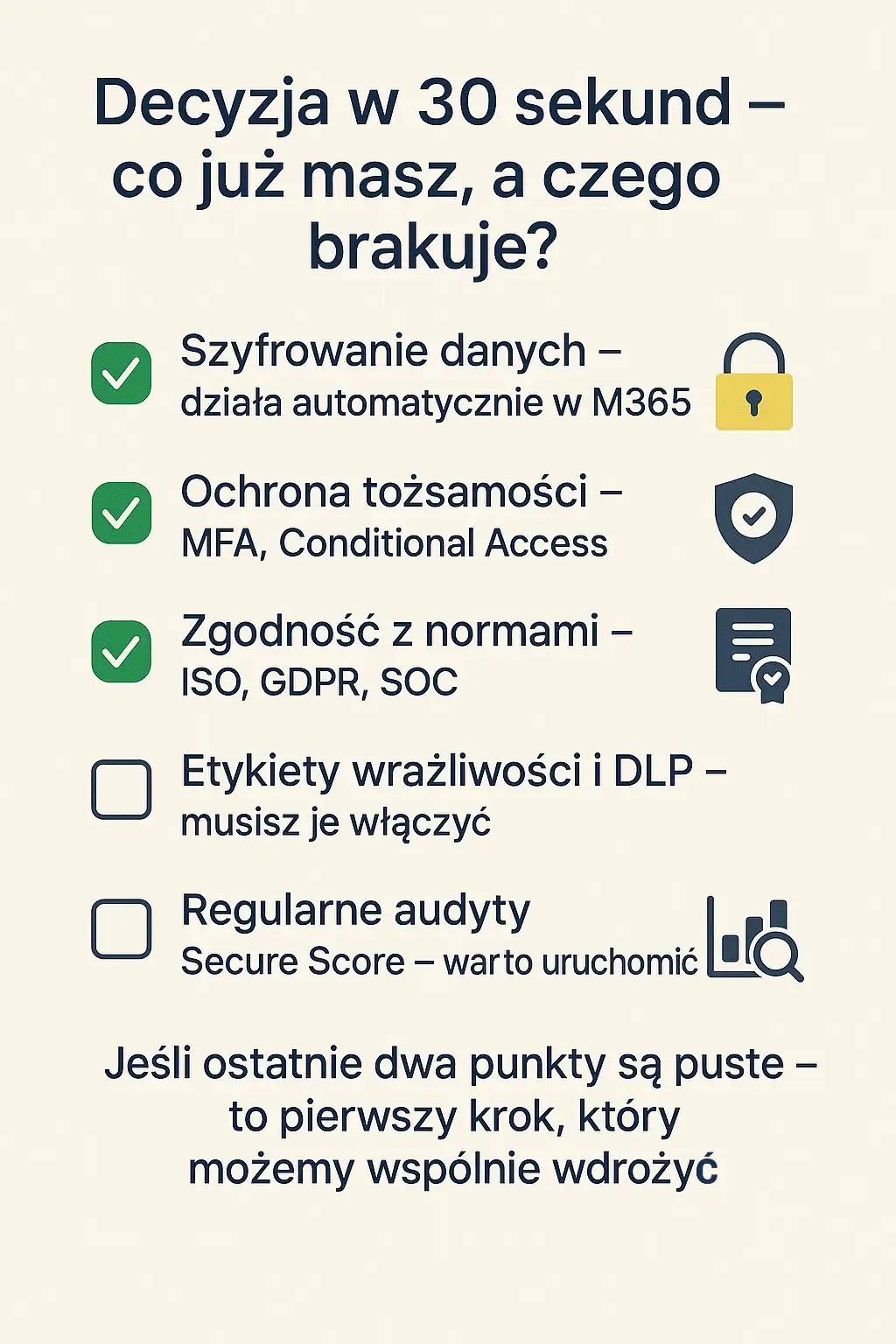

- Czy wszyscy pracownicy mają włączone MFA?

- Czy dane są szyfrowane i objęte regułami DLP?

- Czy sprawdzasz regularnie wynik Secure Score w portalu Microsoft 365?

Czy Microsoft 365 jest bezpieczny? Fundamenty ochrony danych w chmurze

Na pytanie, czy Microsoft 365 jest bezpieczny, nie da się odpowiedzieć jednym zdaniem. Aby to zrozumieć, warto poznać podstawowe mechanizmy bezpieczeństwa, które stoją za chmurą Microsoftu. To właśnie one sprawiają, że środowisko M365 spełnia wymogi nawet najbardziej wymagających branż – od finansów po administrację publiczną.

Model współdzielonej odpowiedzialności (Shared Responsibility)

Jednym z najczęściej pomijanych, a kluczowych aspektów bezpieczeństwa w chmurze jest model odpowiedzialności współdzielonej. W skrócie: Microsoft zabezpiecza infrastrukturę, a Ty odpowiadasz za konfigurację i użytkowanie.

• Microsoft gwarantuje fizyczne bezpieczeństwo centrów danych, dostępność usług, szyfrowanie danych, odporność na ataki i zgodność z normami (ISO 27001, SOC 2, GDPR).

• Twoja firma odpowiada za to, kto ma dostęp do danych, jak silne są hasła, czy działa uwierzytelnianie wieloskładnikowe (MFA), oraz czy dane są właściwie klasyfikowane (np. przez etykiety wrażliwości i polityki DLP).

Taki podział jest logiczny – producent nie zna struktury Twojej firmy, dlatego to Ty decydujesz, jak głęboko chcesz chronić informacje.

Zasada 50/50 - Microsoft odpowiada za to, co pod maską – serwery, szyfrowanie, dostępność. Ty odpowiadasz za to, co w środku – konta, uprawnienia, ustawienia, reguły bezpieczeństwa.

Szyfrowanie danych – czyli jak Microsoft „zamyka” Twoje pliki

Microsoft 365 szyfruje dane zarówno w spoczynku, jak i w tranzycie. W praktyce oznacza to, że nawet jeśli ktoś przechwyci ruch sieciowy lub uzyska fizyczny dostęp do serwera, nie będzie w stanie odczytać danych bez kluczy.

• Dane na dyskach są zabezpieczone technologią BitLocker (pełne szyfrowanie dysku) oraz per-file encryption – każdy plik ma swój unikalny klucz AES-256.

• W trakcie przesyłania (np. wysyłania maila, udostępniania pliku, rozmowy w Teams) dane są szyfrowane przy użyciu protokołów TLS 1.2+ i Secure Real-Time Transport Protocol (SRTP).

• Dla firm, które chcą mieć pełną kontrolę nad kluczami, istnieje opcja Customer Key – pozwala użyć własnych kluczy szyfrowania, zarządzanych przez organizację.

Tożsamość i logowanie – pierwsza linia obrony

Największe ryzyko w świecie chmury to nie włamania do serwerowni, ale przejęcia kont użytkowników.

Dlatego Microsoft 365 opiera ochronę o zarządzanie tożsamością w usłudze Microsoft Entra ID (dawniej Azure Active Directory).

Kluczowe mechanizmy:

• Uwierzytelnianie wieloskładnikowe (MFA) – wymaga drugiego potwierdzenia (SMS, aplikacja, klucz fizyczny).

• Conditional Access – pozwala ograniczać logowanie w zależności od urządzenia, lokalizacji czy poziomu ryzyka.

• Passwordless Sign-In – logowanie bez haseł, z wykorzystaniem biometrii lub klucza bezpieczeństwa (np. YubiKey).

• Identity Protection – analiza zachowań i wykrywanie anomalii (np. logowanie z innego kraju o 3:00 w nocy).

Dzięki tym funkcjom Microsoft 365 automatycznie reaguje na nietypowe zachowania – może np. wymusić ponowne uwierzytelnienie, zablokować dostęp lub poinformować administratora o potencjalnym ryzyku.

Certyfikaty i zgodność z przepisami

Bezpieczeństwo to nie tylko technologia, ale też zgodność z prawem i normami branżowymi.

Microsoft 365 spełnia najważniejsze standardy, m.in.:

• ISO/IEC 27001, ISO 27018 (ochrona danych osobowych w chmurze)

• SOC 1, 2, 3, FedRAMP High, GDPR (RODO)

• Dla klientów z Europy: EU Data Boundary – dane użytkowników z UE przechowywane są w granicach Unii.

Te certyfikacje są publicznie dostępne w portalu Microsoft Service Trust – to baza, w której każda organizacja może sprawdzić, gdzie są przechowywane dane i jakie zabezpieczenia obowiązują.

Dostępność i redundancja danych

Każdy plik przechowywany w Microsoft 365 jest automatycznie replikowany w kilku centrach danych, często oddalonych od siebie o setki kilometrów.

Dzięki temu nawet awaria całego ośrodka nie powoduje utraty danych ani przerwy w pracy.

W praktyce oznacza to:

• 99,9% gwarancję dostępności usług (SLA)

• georedundancję – kopie zapasowe w wielu lokalizacjach

• automatyczne przełączanie ruchu w razie awarii

Tego poziomu niezawodności nie da się uzyskać w klasycznym środowisku lokalnym bez ogromnych inwestycji.

Dlaczego te fundamenty mają znaczenie dla małych i średnich firm

Wielu właścicieli MŚP zakłada, że tak zaawansowane mechanizmy są „dla korporacji”. Tymczasem Microsoft 365 oferuje dokładnie te same standardy ochrony – niezależnie od tego, czy firma ma 5, czy 5000 pracowników. To ogromna przewaga: mała firma zyskuje infrastrukturę klasy enterprise bez konieczności budowania własnych serwerowni czy systemów zabezpieczeń.

Microsoft 365 nie jest „po prostu chmurą” – to rozbudowany ekosystem zabezpieczeń, który łączy technologię, zgodność i automatyczną analizę ryzyk. Bezpieczny Microsoft 365 to nie obietnica marketingowa, ale konkretne procesy, szyfrowanie i kontrola dostępu, które działają w tle – pod warunkiem, że firma świadomie z nich korzysta.

Czy SharePoint jest bezpieczny? Porównanie z OneDrive w firmie

SharePoint i OneDrive to dwa najczęściej mylone elementy Microsoft 365. Oba służą do przechowywania plików, oba oferują synchronizację i udostępnianie, ale mają zupełnie inne zastosowania i poziomy kontroli. Zrozumienie różnicy między nimi to pierwszy krok do bezpiecznego zarządzania dokumentami w firmie.

SharePoint i OneDrive – ta sama chmura, różne cele

Wbrew pozorom, SharePoint i OneDrive korzystają z tej samej infrastruktury i tych samych mechanizmów szyfrowania. Różni je natomiast kontekst, w jakim przechowują dane:

• OneDrive dla Firm – to przestrzeń prywatna użytkownika. Każdy pracownik ma własne miejsce w chmurze na robocze pliki, notatki, dokumenty osobiste lub przygotowywane wersje materiałów.

• SharePoint Online – to przestrzeń współdzielona zespołów, działów lub projektów. Umożliwia wersjonowanie, kontrolę dostępu, przepływy pracy (workflow) i reguły zgodności.

Jeśli więc zapytasz, gdzie trzymać np. umowy, faktury czy plany marketingowe – odpowiedź brzmi: w SharePoint, a nie w OneDrive.

Widżet: Kiedy używać SharePoint, a kiedy OneDrive?

• OneDrive – robocze pliki, szkice, notatki, materiały prywatne.

• SharePoint – wspólne zasoby, dokumenty zespołów, archiwum firmowe, procedury.

Dzięki temu unikniesz sytuacji, w której kluczowe dane znikają po odejściu pracownika.

Szyfrowanie i bezpieczeństwo danych w SharePoint i OneDrive

Pod względem technicznym, oba rozwiązania mają identyczny poziom zabezpieczeń:

• Szyfrowanie w spoczynku: każdy plik jest szyfrowany unikalnym kluczem AES-256, a cała baza danych chroniona BitLockerem.

• Szyfrowanie w tranzycie: dane przesyłane są wyłącznie po TLS 1.2+ – niezależnie, czy otwierasz plik z przeglądarki, Teams czy aplikacji mobilnej.

• Izolacja danych (tenant isolation): każdy klient Microsoft 365 ma wydzielone środowisko – dane jednej firmy nie mają fizycznej ani logicznej możliwości „przeniknięcia” do innej.

• Ochrona przed ransomware: funkcja „Restore your OneDrive” pozwala cofnąć stan wszystkich plików do momentu sprzed infekcji lub błędu.

Dzięki temu poziom bezpieczeństwa danych w SharePoint i OneDrive jest taki sam – ale różny jest sposób, w jaki firma może te dane kontrolować.

Uprawnienia i kontrola dostępu – przewaga SharePointa

Największą różnicą między SharePointem a OneDrive’em jest to, kto kontroluje dostęp do plików.

• W OneDrive właścicielem pliku jest użytkownik. To on decyduje, komu go udostępni.

• W SharePoint właścicielem zasobu jest zespół lub organizacja – a administrator może globalnie ustawić zasady udostępniania, ograniczyć zewnętrzne linki, wymusić logowanie służbowe czy dodać reguły DLP (Data Loss Prevention).

W praktyce oznacza to, że SharePoint lepiej nadaje się do zarządzania informacjami wrażliwymi – np. finansami, danymi kadrowymi, dokumentami projektowymi. OneDrive to świetne narzędzie do pracy indywidualnej, ale nie zastąpi struktury kontroli, którą daje SharePoint.

Wersjonowanie i odzyskiwanie danych

Każdy plik w SharePoint i OneDrive ma własną historię zmian – tzw. wersjonowanie.

Domyślnie przechowywanych jest nawet 500 wersji danego dokumentu, co pozwala odzyskać wcześniejszy stan w dowolnym momencie.

Dodatkowo oba systemy mają dwustopniowy kosz – najpierw użytkownika, potem administratora – dzięki czemu przypadkowe usunięcia można cofnąć nawet po kilku tygodniach.

Najczęstsze błędy użytkowników

Przechowywanie wspólnych dokumentów w OneDrive zamiast w SharePoint.

Udostępnianie plików linkiem „każdy z linkiem” bez ograniczeń.

Brak etykiet wrażliwości – brak szyfrowania na poziomie pliku.

Brak wersjonowania – użytkownicy wyłączają je z obawy o „bałagan”.

Wszystkie te problemy można łatwo rozwiązać kilkoma prostymi ustawieniami – często w ciągu jednego dnia.

Współdzielenie plików i bezpieczeństwo zewnętrzne

Microsoft 365 daje pełną kontrolę nad tym, kto i jak może udostępniać dane na zewnątrz firmy.

W SharePoint i OneDrive administrator może określić:

• czy zewnętrzni użytkownicy muszą logować się kontem Microsoft,

• czy linki mogą działać tylko przez określony czas,

• czy można pobierać pliki, czy tylko je przeglądać online,

• czy dane mogą być przesyłane przez Teams lub e-mail poza organizację.

Tu właśnie pojawia się przewaga SharePointa – umożliwia tworzenie polityk na poziomie całych witryn, zespołów lub grup.

Dzięki temu nie trzeba ręcznie konfigurować każdego folderu, jak w OneDrive.

Dlaczego SharePoint jest bezpieczniejszy w środowisku firmowym

Podsumowując – SharePoint i OneDrive są równie bezpieczne technicznie, ale tylko SharePoint daje pełną kontrolę organizacyjną:

• centralne reguły udostępniania,

• zgodność z przepisami (RODO, ISO),

• monitorowanie dostępu,

• oraz odporność na błędy ludzkie (np. przypadkowe usunięcie pliku).

To dlatego większość firm – od małych biur rachunkowych po korporacje z listy Fortune 500 – przechowuje dokumenty w SharePoint, a nie w indywidualnych chmurach. Jeśli chcesz uporządkować sposób, w jaki Twoja firma przechowuje dokumenty, pomożemy Ci przenieść pliki z OneDrive’a do bezpiecznego SharePointa i wdrożyć reguły zgodne z RODO.

Czy Teamsy są bezpieczne? Jak Microsoft chroni spotkania i czaty firmowe

Microsoft Teams stał się sercem komunikacji biznesowej. To tu toczą się codzienne rozmowy, wideospotkania, wymiana dokumentów i plików. Nic dziwnego, że jednym z najczęstszych pytań właścicieli firm jest: czy Teamsy są bezpieczne i czy warto im powierzyć poufne informacje?

Odpowiedź brzmi: tak – ale tylko wtedy, gdy korzystasz z nich świadomie.

Teams jest bezpieczny z natury (dzięki szyfrowaniu, certyfikatom i kontroli dostępu), ale ostateczny poziom ochrony zależy od konfiguracji i zasad, jakie obowiązują w Twojej organizacji.

Jak Microsoft zabezpiecza dane w Teams

Każda wiadomość, plik i rozmowa w Teams przechodzi przez warstwy zabezpieczeń:

• Szyfrowanie w tranzycie (TLS i SRTP) – wszystkie dane przesyłane między użytkownikami, serwerami i urządzeniami są chronione.

• Szyfrowanie w spoczynku (AES-256) – rozmowy, pliki i metadane są szyfrowane na dyskach w centrach danych Microsoft.

• End-to-End Encryption (E2EE) – dostępne dla połączeń 1:1; pozwala, by tylko nadawca i odbiorca mogli odszyfrować dane.

• Autoryzacja przez Entra ID (Azure AD) – kontrola tożsamości użytkowników, MFA, Conditional Access.

• Data Residency (EU Data Boundary) – dane europejskich użytkowników są przechowywane wyłącznie na terenie UE.

Co jest szyfrowane w Teams?

• Rozmowy i wiadomości czatu

• Pliki przesyłane przez czat i kanały

• Notatki spotkań, załączniki, kalendarze

• Pełne E2EE tylko dla rozmów 1:1 – w spotkaniach grupowych stosowane jest szyfrowanie SRTP/TLS

Microsoft stosuje zasadę „security by design” – wszystkie dane w Teams są szyfrowane automatycznie, bez potrzeby konfiguracji przez użytkownika.

Szyfrowanie end-to-end (E2EE) – fakty i ograniczenia

Wokół szyfrowania E2EE w Teams narosło wiele mitów. W praktyce wygląda to tak:

• E2EE jest dostępne tylko dla połączeń 1:1.

Aby włączyć je w organizacji, administrator musi aktywować specjalną politykę.• W trybie E2EE wyłączane są niektóre funkcje, np. nagrywanie, transkrypcje, udostępnianie ekranu i reakcje.

• W przypadku spotkań grupowych, Teams używa szyfrowania SRTP/TLS, które i tak uniemożliwia przechwycenie danych w ruchu sieciowym.

To ważne, by uczciwie o tym mówić – E2EE nie jest domyślnym trybem, ponieważ wymaga kompromisów funkcjonalnych. Ale nawet bez E2EE, dane w Teams są szyfrowane end-to-end na poziomie transportu i dysku, co skutecznie chroni je przed nieautoryzowanym dostępem.

Przechowywanie plików i zgodność z przepisami

Wiele osób nie zdaje sobie sprawy, że Teams nie przechowuje plików samodzielnie.

Każdy plik wysłany w czacie lub kanale trafia do SharePoint Online (dla kanałów) lub OneDrive dla Firm (dla czatów prywatnych). Oznacza to, że bezpieczeństwo plików w Teams = bezpieczeństwo SharePointa i OneDrive’a.

Dzięki temu wszystkie zasady retencji, DLP (Data Loss Prevention), wersjonowania i szyfrowania plików są automatycznie dziedziczone. Dodatkowo, organizacje mogą włączyć Microsoft Purview do monitorowania poufnych treści (np. numerów PESEL, danych klientów, dokumentów finansowych).

Jak sprawdzić, gdzie trafiają Twoje pliki?

• Pliki z czatów prywatnych → folder Microsoft Teams Chat Files w OneDrive.

• Pliki z kanałów zespołów → biblioteka dokumentów w SharePoint.

To ważne, bo polityki bezpieczeństwa (np. etykiety wrażliwości) obowiązują właśnie w tych lokalizacjach.

Kontrola dostępu i ochrona rozmów

Teams jest zintegrowany z Microsoft Entra ID, co umożliwia pełną kontrolę nad dostępem do czatów i spotkań.

Administratorzy mogą m.in.:

• wymuszać logowanie służbowe przed dołączeniem do spotkania,

• blokować udział gości spoza organizacji,

• wymagać MFA przy logowaniu do Teams,

• określać, które urządzenia są zaufane,

• rejestrować i audytować wszystkie zdarzenia (logi audytu w Purview).

Dodatkowo w ramach Defender for Office 365 działa mechanizm Safe Links, który chroni przed kliknięciem w złośliwe linki wysyłane w czacie lub wiadomości.

To unikalna funkcja – konkurenci tacy jak Zoom czy Google Chat nie oferują tak głębokiej integracji bezpieczeństwa z systemem tożsamości i DLP.

Prywatność i zgodność z przepisami

Microsoft nie analizuje treści rozmów ani nie wykorzystuje ich do celów reklamowych – w przeciwieństwie do niektórych darmowych usług komunikatorów. Teams spełnia rygorystyczne normy zgodności, m.in. ISO 27001, SOC 2, GDPR (RODO), a dane europejskich użytkowników są objęte zasadą EU Data Boundary. Dodatkowo, wszystkie działania użytkowników są rejestrowane w logach audytu, co ułatwia spełnienie wymogów prawnych (np. RODO lub ISO).

Każde z tych narzędzi jest dziś bezpieczne, ale Microsoft Teams wyróżnia się integracją – łączy szyfrowanie, tożsamość (Entra ID), ochronę linków (Defender) i polityki DLP w jednym środowisku.

To sprawia, że nawet mała firma może mieć standard bezpieczeństwa na poziomie korporacji – bez konieczności używania kilku różnych aplikacji.

Zoom i Google Chat oferują solidną ochronę, ale wymagają dodatkowych konfiguracji lub zewnętrznych systemów (np. Vault, zewnętrzne DLP), żeby osiągnąć podobny poziom kontroli.

Które narzędzie wybrać?

• Teams – pełna integracja z M365, DLP, Defender, RODO, audyt.

• Zoom – wygodne spotkania, ale mniej centralnej kontroli bezpieczeństwa.

• Google Chat – dobra ochrona, ale mniej narzędzi compliance.

Jeśli Twoja firma korzysta z Microsoft 365 – wybór Teams to naturalne, bezpieczne i najbardziej spójne rozwiązanie.

Jeśli chcesz mieć pewność, że Twoje rozmowy w Teams są właściwie zabezpieczone – od polityk MFA po E2EE i reguły DLP – pomożemy Ci skonfigurować Teamsy tak, by chroniły dane, a nie utrudniały pracy.

Wdrożymy polityki bezpieczeństwa dopasowane do realnych potrzeb Twojej firmy.

Czy Exchange Online jest bezpieczny? Porównanie z hostingiem poczty firmowej

Wielu właścicieli firm przyzwyczaiło się do klasycznych rozwiązań hostingowych – typu home.pl, nazwa.pl czy ovh.pl – gdzie poczta jest po prostu „dodatkiem” do domeny. To działa – dopóki nie dojdzie do phishingu, zainfekowanego załącznika lub przypadkowego wysłania poufnych danych klienta na zły adres. Wtedy pojawia się pytanie: czy warto przenieść pocztę do Exchange Online w Microsoft 365?

Dlaczego poczta to newralgiczny punkt bezpieczeństwa firmy

E-mail to dziś główna droga ataków cybernetycznych. Ponad 90% prób phishingu i wyłudzeń zaczyna się od wiadomości e-mail, a koszt pojedynczego incydentu potrafi sięgać dziesiątek tysięcy złotych. Dlatego nowoczesne rozwiązania pocztowe nie ograniczają się już do „skrzynki i hasła” – to kompleksowy system bezpieczeństwa: skanowanie, szyfrowanie, ochrona załączników i kontrola danych.

Microsoft zbudował Exchange Online wokół tej idei: poczta to nie tylko komunikacja, to krytyczny zasób biznesowy, który musi być monitorowany i zabezpieczony na każdym etapie.

Exchange Online – jak Microsoft chroni Twoją pocztę?

Exchange Online, będący częścią Microsoft 365, działa w ramach globalnej infrastruktury opartej o te same standardy bezpieczeństwa co Azure i Teams. Pod spodem działa wiele warstw ochrony:

1. Ochrona antyspamowa i antyphishingowa

Każdy e-mail przechodzi przez Exchange Online Protection (EOP) – system, który analizuje nadawcę, zawartość i załączniki. EOP stosuje filtry heurystyczne, reputacyjne i maszynowe. Blokuje:

• spam i spoofing (podszywanie się pod nadawcę),

• linki phishingowe (integracja z Defender Safe Links),

• zainfekowane pliki (skanowanie Safe Attachments).

2. Szyfrowanie wiadomości

Wszystkie połączenia są chronione przez TLS 1.2+, a Exchange umożliwia także szyfrowanie treści wiadomości przy użyciu Microsoft Purview Message Encryption lub S/MIME. To oznacza, że nawet jeśli wiadomość zostanie przechwycona, nie da się jej odczytać bez klucza szyfrującego.

3. Uwierzytelnianie i reputacja nadawcy

Exchange Online automatycznie konfiguruje i egzekwuje standardy:

• SPF (Sender Policy Framework) – sprawdza, czy serwer ma prawo wysyłać wiadomości w imieniu domeny,

• DKIM (DomainKeys Identified Mail) – podpisuje wiadomości cyfrowo,

• DMARC – określa, co zrobić z wiadomościami niezgodnymi z zasadami SPF/DKIM.

To właśnie brak tych mechanizmów jest częstą przyczyną, że maile z klasycznych hostingów trafiają do spamu.

4. Bezpieczeństwo użytkownika

Dodatkową warstwą ochrony jest MFA (uwierzytelnianie wieloskładnikowe) oraz Conditional Access, czyli możliwość ograniczenia logowań do firmowych urządzeń i lokalizacji.

5. Zgodność z przepisami

Exchange Online spełnia wymogi RODO, ISO 27001, SOC 2, HIPAA i EU Data Boundary – dane europejskich użytkowników są przechowywane wyłącznie w centrach danych na terenie UE.

Co daje Ci Exchange Online (w skrócie)

• Ochrona antyspamowa i antyphishingowa (EOP)

• Szyfrowanie wiadomości i załączników

• Zgodność z RODO i normami ISO

• Kontrola logowań i MFA

• Archiwizacja, eDiscovery i retencja

• Brak – jeśli korzystasz z klasycznego hostingu poczty

To nie są „dodatki premium” – to standard bezpieczeństwa w Microsoft 365 Business.

Jak wypada porównanie z home.pl i nazwa.pl?

Wielu przedsiębiorców wybiera hosting poczty w firmach takich jak home.pl czy nazwa.pl – głównie dlatego, że jest taniej i „w pakiecie z domeną”. Problem w tym, że choć obie te platformy zapewniają solidne podstawy bezpieczeństwa, to nie oferują tak szerokiego zestawu narzędzi ochronnych i audytowych jak Exchange Online.

• home.pl

• Poczta chroniona przez filtry antyspamowe, antywirusowe i dwuetapowe logowanie (2FA).

• Obsługa SPF, DKIM i DMARC, ale konfiguracja często wymaga ręcznej interwencji.

• Brak zaawansowanych funkcji DLP, eDiscovery, wersjonowania ani archiwizacji na poziomie organizacyjnym.

• Brak integracji z systemami klasy MDM czy Secure Score.

• nazwa.pl

• Nowoczesna ochrona DNSSEC i DNS-over-TLS (dla domen),

• Dwuetapowa weryfikacja logowania,

• Podstawowe filtry antyspamowe i SPF/DKIM,

• Brak mechanizmów retencji, klasyfikacji i szyfrowania wiadomości na poziomie użytkownika.

• Brak centralnego audytu, raportowania i integracji z narzędziami DLP.

Tabela porównawcza: Exchange Online vs home.pl i nazwa.pl

Wnioski z porównania

• Exchange Online oferuje znacznie wyższy poziom bezpieczeństwa i zgodności.

• home.pl i nazwa.pl zapewniają solidne podstawy, ale nie mają mechanizmów klasy enterprise (np. retencji, audytu, DLP).

• W przypadku firm obsługujących dane klientów lub dane finansowe – Exchange Online jest bezdyskusyjnie lepszym wyborem.

Warto też dodać, że w Exchange Online możesz wymusić szyfrowanie wiadomości automatycznie – np. gdy wykryte zostaną numery PESEL, faktury lub hasła. To coś, czego klasyczne serwery hostingowe po prostu nie potrafią.

Podsumowując, Exchange Online to nie tylko poczta – to pełnoprawny system bezpieczeństwa i zgodności, w którym każda wiadomość, załącznik i logowanie jest monitorowane, szyfrowane i kontrolowane.

Hostingowe skrzynki pocztowe (home.pl, nazwa.pl) dobrze sprawdzają się w prostych scenariuszach, ale nie chronią danych biznesowych na poziomie, którego dziś wymaga rynek. Jeśli chcesz mieć poczucie, że Twoja poczta naprawdę jest bezpieczna – warto zrobić krok w stronę Microsoft 365.

Bezpieczeństwo Microsoft Defender – czy warto ufać ochronie od Microsoftu?

Jeszcze kilka lat temu wielu użytkowników traktowało Windows Defendera jako „tymczasową ochronę”, dopóki nie zainstalują „prawdziwego antywirusa”. Dziś to zupełnie inna historia. Microsoft Defender – w wersji firmowej znany jako Defender for Business lub Defender for Endpoint – stał się jednym z najbardziej zaawansowanych systemów ochrony urządzeń i danych na świecie.

Co ważne, nie jest to już tylko klasyczny antywirus. To pełny ekosystem bezpieczeństwa, który łączy:

• analizę zagrożeń w chmurze,

• ochronę plików i poczty,

• monitorowanie aktywności użytkowników,

• i automatyczne reagowanie na incydenty.

Jak działa Microsoft Defender – w skrócie

Microsoft Defender korzysta z wielowarstwowej architektury ochrony:

Ochrona w czasie rzeczywistym (real-time protection) – wykrywa i blokuje złośliwe pliki, skrypty i procesy systemowe.

Chmurowa analiza zagrożeń (cloud-delivered protection) – dane o nowych zagrożeniach są natychmiast porównywane z globalną bazą Microsoft Threat Intelligence, obejmującą setki milionów urządzeń.

Kontrola zachowania aplikacji (behavior monitoring) – system uczy się typowych wzorców zachowań i blokuje nieznane procesy, które działają podejrzanie.

Kontrola aplikacji i exploit protection – blokuje wstrzykiwanie kodu i znane techniki ataków (np. exploit kits).

Ochrona dokumentów w M365 – dzięki integracji z Defender for Office 365, wszystkie załączniki i linki w mailach oraz Teams są skanowane przed otwarciem.

Co chroni Microsoft Defender (Business / Endpoint)

Systemy Windows, macOS, Android i iOS

Poczta w Exchange i Teams

Pliki w SharePoint i OneDrive

Przeglądanie stron (ochrona URL i reputacja domen)

Urządzenia końcowe – laptopy, stacje, serwery

W praktyce: jeden panel administracyjny, który widzi wszystko – od komputera po skrzynkę mailową.

Największa siła Defendera – integracja z Microsoft 365

To, co naprawdę wyróżnia Defendera, to jego ścisła integracja z ekosystemem Microsoft 365.

Dzięki temu wszystkie elementy bezpieczeństwa – poczta, pliki, tożsamość, urządzenia – wymieniają dane w czasie rzeczywistym.

Przykład:

jeśli użytkownik kliknie w podejrzany link w e-mailu, Defender for Office 365 blokuje stronę, a Defender for Endpoint oznacza jego komputer jako „potencjalnie zagrożony” i ogranicza dostęp do firmowych zasobów. Ten poziom automatycznej reakcji trudno osiągnąć w środowiskach, gdzie antywirus działa jako osobna aplikacja.

Wyniki testów – fakty zamiast opinii

W testach niezależnych laboratoriów AV-TEST i AV-Comparatives Microsoft Defender od kilku lat utrzymuje wyniki na poziomie 99–100% skuteczności wykrywania zagrożeń. Oznacza to, że dorównuje najlepszym komercyjnym antywirusom, takim jak Bitdefender czy ESET.

• W teście AV-TEST (Enterprise, 2025) Defender zdobył maksymalną liczbę punktów za ochronę, wydajność i użyteczność.

• W teście AV-Comparatives Real-World Protection Test (2024) osiągnął 100% skuteczności blokowania malware bez fałszywych alarmów.

• Microsoft jest też liderem w kategorii endpoint detection and response (EDR) według raportów Gartnera i Forrester.

Microsoft Defender i zarządzanie urządzeniami (Intune)

Defender nie kończy się na ochronie antywirusowej – współpracuje z Microsoft Intune, który pozwala wymuszać zasady bezpieczeństwa na urządzeniach:

• Wymaganie szyfrowania dysku (BitLocker),

• Automatyczne aktualizacje systemu,

• Blokada instalacji nieautoryzowanych aplikacji,

• Wymuszenie PIN lub biometrii,

• Izolacja danych służbowych (BYOD – prywatne urządzenia pracowników).

Dzięki temu firma może egzekwować realne standardy bezpieczeństwa nawet w modelu pracy zdalnej.

Microsoft Defender to dziś jedno z najskuteczniejszych rozwiązań ochronnych dla firm – nie tylko antywirus, ale cały system zarządzania bezpieczeństwem urządzeń i danych. W testach niezależnych dorównuje najlepszym produktom klasy premium, a dzięki integracji z Microsoft 365 przewyższa je pod względem spójności i automatyzacji. Dla większości małych i średnich firm to najlepszy wybór – prosty, skuteczny i zawsze aktualny.

Rezydencja i zgodność: EU Data Boundary, Multi-Geo, certyfikacje

Bezpieczeństwo danych to nie tylko ochrona przed cyberatakami, ale również zgodność z przepisami prawa i normami branżowymi. Microsoft 365 został zaprojektowany tak, by spełniać te wymogi w każdym regionie świata – w tym w Unii Europejskiej, gdzie obowiązuje jedno z najsurowszych praw o ochronie danych (RODO).

EU Data Boundary – dane użytkowników pozostają w UE

Od 2023 roku Microsoft wprowadził tzw. EU Data Boundary, czyli granicę przetwarzania danych w obrębie Unii Europejskiej. Oznacza to, że dane europejskich użytkowników (poczta, pliki, czaty, logi, metadane) są przechowywane i przetwarzane wyłącznie w centrach danych zlokalizowanych na terenie UE – m.in. w Irlandii, Holandii i Finlandii.

Ta zasada obejmuje główne usługi:

• Exchange Online,

• SharePoint i OneDrive,

• Teams,

• Entra ID (Azure AD).

Dzięki temu organizacje w Polsce, Niemczech czy Francji mają gwarancję, że ich dane nie opuszczają europejskiej jurysdykcji, nawet przy wsparciu technicznym Microsoftu.

Multi-Geo – kontrola nad lokalizacją danych w globalnych firmach

Dla organizacji działających w kilku krajach Microsoft oferuje model Multi-Geo – możliwość wskazania, w którym regionie świata mają być przechowywane dane użytkowników lub zespołów.

Przykład:

firma z oddziałami w Polsce, USA i Japonii może przechowywać dane europejskich pracowników w UE, a amerykańskich – w centrach danych w USA.

To rozwiązanie jest szczególnie przydatne dla firm, które muszą spełniać lokalne wymogi dotyczące rezydencji danych (np. w sektorze finansowym, prawnym lub publicznym).

Certyfikaty i zgodność z przepisami

Microsoft 365 posiada szeroki zestaw certyfikacji potwierdzających spełnienie standardów bezpieczeństwa i prywatności. Najważniejsze z nich to:

• ISO/IEC 27001 – system zarządzania bezpieczeństwem informacji,

• ISO/IEC 27018 – ochrona danych osobowych w chmurze,

• SOC 1, SOC 2, SOC 3 – niezależne audyty procesów bezpieczeństwa,

• GDPR (RODO) – pełna zgodność z europejskim rozporządzeniem o ochronie danych,

• FedRAMP High / HIPAA – standardy dla sektora publicznego i medycznego (USA).

Microsoft publikuje wszystkie certyfikaty i audyty w serwisie Service Trust Portal, gdzie każda firma może pobrać aktualne raporty potwierdzające zgodność.

Dlaczego to ważne dla Twojej firmy

Dzięki takim mechanizmom jak EU Data Boundary czy Multi-Geo, dane klientów są chronione nie tylko technicznie, ale również prawnie i organizacyjnie. To oznacza, że korzystając z Microsoft 365, spełniasz wymogi RODO oraz możesz bezpiecznie przechowywać dane wrażliwe – bez ryzyka, że trafią poza Europę.

Bezpieczny Microsoft 365 zaczyna się od konfiguracji

Sama platforma Microsoft 365 jest niezwykle bezpieczna – ale to nie oznacza, że każda jej konfiguracja jest bezpieczna z automatu. Wiele firm działa na domyślnych ustawieniach, które nie zawsze chronią przed współczesnymi zagrożeniami. Dlatego Microsoft i niezależne instytucje stworzyły narzędzia, które pomagają ocenić i poprawić bezpieczeństwo środowiska.

Secure Score – pierwszy krok do realnej oceny bezpieczeństwa

Microsoft Secure Score to wbudowane narzędzie, które ocenia konfigurację Twojej organizacji w Microsoft 365 w skali od 0 do 100. Analizuje takie elementy jak:

• włączone MFA,

• konfiguracja poczty (SPF, DKIM, DMARC),

• zabezpieczenia urządzeń i plików,

• dostęp administratorów i zasady udostępniania.

Wynik nie jest tylko „liczbą” – to konkretna lista rekomendacji, które możesz wdrożyć, by podnieść poziom ochrony bez dodatkowych kosztów.

Warto wiedzieć

Secure Score powyżej 70 oznacza dobre zabezpieczenia.

Poniżej 50 – Twoje środowisko wymaga pilnych poprawek.

Standardy CIS i wytyczne CISA SCuBA

Dla bardziej zaawansowanych organizacji powstały niezależne standardy konfiguracji chmurowej:

• CIS Benchmarks (Center for Internet Security) – gotowe zestawy dobrych praktyk bezpieczeństwa Microsoft 365, Exchange i Teams.

• CISA SCuBA (Secure Cloud Business Applications) – amerykańskie wytyczne opracowane przez agencję CISA, które określają minimalne wymogi bezpieczeństwa dla chmur biznesowych, w tym Microsoft 365.

Oba zestawy rekomendacji są publiczne i regularnie aktualizowane. W praktyce wiele punktów pokrywa się z tym, co sugeruje Secure Score – różnią się jednak szczegółowością i wymaganiami dla dużych organizacji (np. polityki retencji, DLP, audytów dostępu).

Najprostszy wniosek

Microsoft 365 jest tak bezpieczny, jak jego konfiguracja. Nawet najlepsze szyfrowanie i certyfikaty nie wystarczą, jeśli użytkownicy mają słabe hasła, a MFA jest wyłączone. Dlatego regularne sprawdzanie Secure Score i wdrażanie rekomendacji CIS lub CISA to najprostszy sposób, by utrzymać realne bezpieczeństwo w codziennej pracy.

Najczęściej zadawane pytania

Tak. Microsoft 365 to jedna z najbezpieczniejszych platform chmurowych na świecie, wykorzystywana przez firmy z listy Fortune 500.

Chroni dane poprzez szyfrowanie, kontrolę dostępu, analizę zagrożeń i zgodność z normami ISO oraz RODO.

Kluczowe jest jednak właściwe wdrożenie – to konfiguracja decyduje o poziomie ochrony.

Technicznie tak – oba szyfrują dane tym samym mechanizmem AES-256.

Różnica polega na kontroli: SharePoint daje pełną administrację, reguły DLP i polityki udostępniania, podczas gdy OneDrive to prywatna przestrzeń użytkownika.

Dlatego pliki firmowe zawsze lepiej trzymać w SharePoint.

Jest to bardzo mało prawdopodobne. Teams działa w oparciu o tożsamość Entra ID (Azure AD) i szyfrowanie TLS/SRTP.

Największym zagrożeniem nie są same serwery Microsoftu, lecz słabe hasła lub brak MFA po stronie użytkowników.

Włączenie uwierzytelniania wieloskładnikowego skutecznie eliminuje to ryzyko.

W większości przypadków tak. Defender w wersji firmowej (Defender for Business) chroni nie tylko komputery, ale też pocztę, pliki i konta użytkowników.

Działa w czasie rzeczywistym, analizuje zachowania i integruje się z resztą usług Microsoft 365, co pozwala szybko reagować na zagrożenia.

Najprościej – przez Secure Score w portalu Microsoft 365.

To darmowe narzędzie pokazuje, które zabezpieczenia są aktywne, a które warto włączyć.

Dodatkowo możesz porównać konfigurację ze standardami CIS lub CISA SCuBA, aby upewnić się, że spełniasz najlepsze praktyki branżowe.

Microsoft 365 to dziś jedno z najbezpieczniejszych środowisk pracy w chmurze – używane przez tysiące firm, od małych biur po korporacje z listy Fortune 500. Nie chodzi jednak tylko o technologię, ale o sposób, w jaki jest wdrożona i zarządzana.

SharePoint, Teams, Exchange czy Defender oferują zaawansowane szyfrowanie, kontrolę dostępu i automatyczne mechanizmy ochrony, ale ich skuteczność zależy od konfiguracji. Narzędzia takie jak Secure Score, wytyczne CIS i CISA SCuBA pokazują, że bezpieczeństwo w Microsoft 365 to proces, nie ustawienie jednorazowe.

Dobrze skonfigurowane środowisko M365 potrafi zredukować ryzyko wycieku danych, ataku phishingowego czy utraty plików praktycznie do zera – i to bez dodatkowych kosztów czy zewnętrznych aplikacji.

Jeśli Twoja firma korzysta z Microsoft 365, ale nie masz pewności, czy środowisko jest bezpieczne – pomożemy Ci to sprawdzić. Przeprowadzimy audyt konfiguracji, włączymy odpowiednie zabezpieczenia i upewnimy się, że Twoje dane są chronione tak, jak powinny.

Bezpieczeństwo nie dzieje się przypadkiem – buduje się je świadomie.