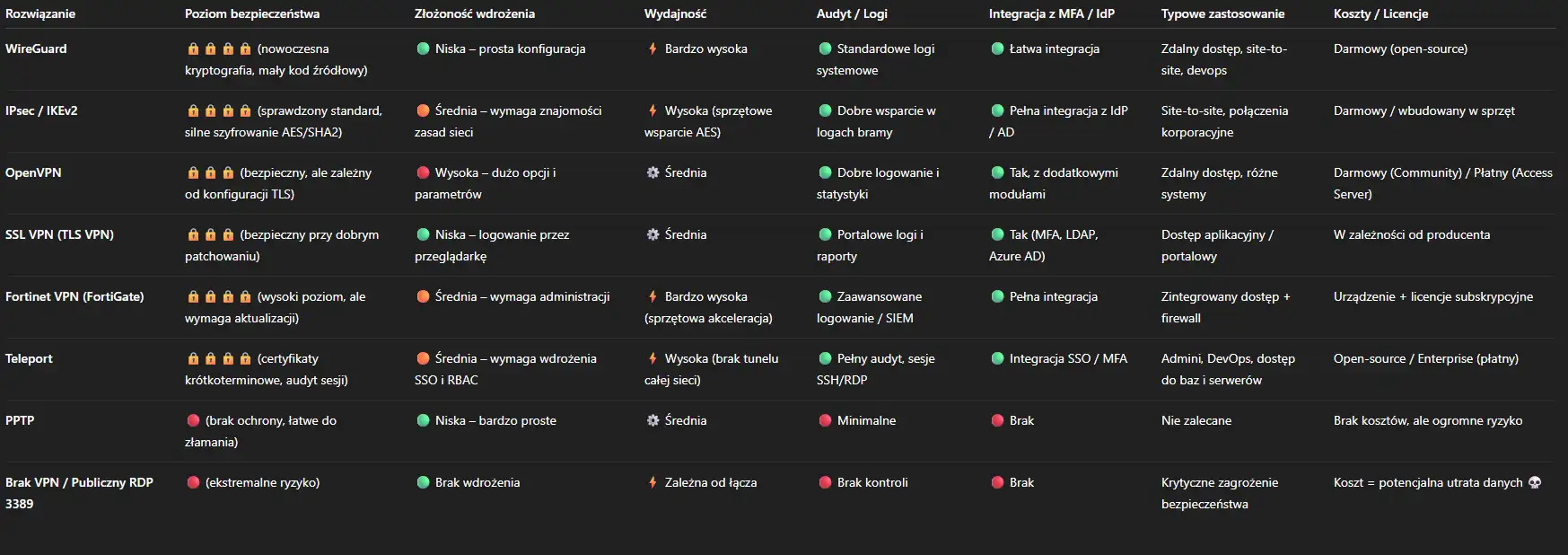

W ostatnich latach VPN dla firm stał się czymś oczywistym – niemal każda organizacja ma już jakieś „zdalne połączenie”. Problem w tym, że te połączenia różnią się od siebie bardziej, niż wielu przedsiębiorców przypuszcza. Jeden tunel chroni dane niczym sejf bankowy, inny otwiera szeroko drzwi dla cyberprzestępców.

Na papierze wszystkie rozwiązania wyglądają podobnie: szyfrowanie, zdalny dostęp, uwierzytelnianie. W praktyce różnice między WireGuardem, IPsec, OpenVPN, Fortinet SSL VPN, Teleportem, czy starym PPTP to przepaść – szczególnie, gdy w grę wchodzi bezpieczeństwo i zgodność z politykami firmowymi. A już najbardziej ryzykowny jest brak jakiegokolwiek VPN, gdy pracownicy łączą się przez publiczne RDP po porcie 3389.

Ten artykuł nie będzie kolejnym wprowadzeniem do teorii. Nie znajdziesz tu tłumaczenia, czym „w ogóle jest VPN” – to już wiesz (a jeśli nie, sprawdź nasz poprzedni artykuł). Teraz skupimy się na tym, co naprawdę decyduje o bezpieczeństwie: jak poszczególne protokoły zachowują się w praktyce, jakie mają słabe punkty, jakie wymagania sprzętowe i jak wyglądają ich koszty.

Dowiesz się, które rozwiązanie warto wybrać, tak aby Twoja firma uniknęła nie tylko ataków, ale też zbędnych wydatków i niepotrzebnej złożoności. Bo w świecie VPN-ów nie chodzi już tylko o „tunelowanie danych”, ale o świadome zarządzanie ryzykiem.

WireGuard – nowoczesna kryptografia, niska powierzchnia ataku

Co to za rozwiązanie i dlaczego warto je wziąć pod uwagę

WireGuard jest stosunkowo młodym protokołem VPN, który od początku został zaprojektowany z myślą o prostocie, wydajności i bezpieczeństwie. Dla małych i średnich firm ta kombinacja może być kluczowa – mniej skomplikowana konfiguracja, mniejsze ryzyko błędów, a jednocześnie wysoka jakość szyfrowania i niski narzut operacyjny.

Główne cechy bezpieczeństwa

• Kryptografia. WireGuard korzysta m.in. z frameworka Noise (handshake „Noise_IK”), krzywej Curve25519, szyfru ChaCha20-Poly1305, funkcji skrótu BLAKE2 oraz hash-funkcji SipHash24.

• Minimalna powierzchnia ataku. Projektanci wyrazili jasno, że kod powinien być możliwy do audytu przez pojedynczego specjalistę, co zmniejsza ryzyko, że „gigantyczna baza kodu” stanie się źródłem nieznanych podatności.

• Wydajność i lekkość. Dzięki temu, iż implementacja działa w warstwie jądra (przynajmniej w systemach Linux) i skupia się na UDP oraz prostym modelu tunelowania IP (Layer 3), osiągi są bardzo dobre.

• Współpraca z IPv6 i proste podejście routingowe. Protokołowi nie obce są zarówno IPv4 jak i IPv6, a konfiguracja interfejsu przypomina „zwykły” interfejs sieciowy – co zmniejsza barierę po stronie działu IT.

Dlaczego w praktyce oznacza to korzyść dla MŚP

Dla przedsiębiorstwa z sektora MŚP oznacza to krótko mówiąc: mniej czasu na skomplikowaną konfigurację, mniejsze ryzyko błędów (np. zostawienia niepotrzebnych ustawień, złych szyfrów, niezałatanych komponentów), a przy tym widoczne korzyści w wydajności przy zdalnym dostępie czy tunelowaniu ruchu między lokalizacjami.

Ograniczenia i elementy do uwagi

• Zwolennicy sprzętowych akceleratorów AES-NI powinni sprawdzić wydajność ChaCha20 vs AES na danej platformie. Choć ChaCha20-Poly1305 jest uznanym standardem, w środowiskach z dużym zużyciem może być wąskim gardłem jeśli sprzęt nie wspiera optymalizacji.

• Nie jest to „kompletny stos VPN” zawierający od razu wszystkie funkcje korporacyjne. WireGuard skupia się na tunelowaniu IP, a nie na funkcjach typu portal aplikacyjny, granularny dostęp warstwy aplikacji, czy rozbudowane Logi/Audit – te elementy trzeba dodać jako warstwę operacyjną.

• Zarządzanie kluczami i rozproszone środowisko. Choć konfiguracja jest prosta (wymiana kluczy publicznych-prywatnych), przy większej liczbie użytkowników i lokalizacji trzeba zaplanować automatyzację i polityki zarządzania – inaczej system może być podatny na błędy operacyjne.

Konkrety techniczne i wdrożeniowe dla firm

• Instalacja przebiega bardzo sprawnie: na stronie producenta znajduje się przykładowy „Quick Start”.

• Plik konfiguracji klienta/serwera zawiera zwykle sekcje [Interface] i [Peer] – co ułatwia standaryzację procedur.

• Wybór MTU: dla tunelu WireGuard sugeruje się 1420 bajtów przy standardowej podsieci IPv4/IPv6, by uniknąć fragmentacji i problemów z PMTUD.

• Bazuje na UDP: eliminuje wiele typowych problemów z tunelowaniem TCP-over-TCP (co może być problemem np. w starszych protokołach VPN).

Czy to wybór uniwersalny? Kiedy go zastosować

Z naszego doświadczenia możemy powiedzieć: jeśli w Twojej firmie zależy Ci na wydajnym, bezpiecznym, prostym zdalnym dostępie użytkowników, tunelowaniu między oddziałami lub budowaniu „lekkiemu” VPN-owi typu site-to-site – WireGuard jest bardzo silnym kandydatem.

Jeśli jednak potrzebujesz funkcji enterprise typu portal aplikacyjny, głęboka analiza warstwy aplikacji, integracja z dużymi fw/NGFW i granularna kontrola ruchu L7 – może być konieczne użycie WireGuard jako jednej z warstw, ale nie jedynego rozwiązania.

IPsec/IKEv2 – standard warstwy sieci, wysoka kompatybilność i zgodność

Co znaczy „IPsec/IKEv2” i dlaczego warto to rozumieć

Zanim przejdziemy do szczegółów, warto wyjaśnić na prostym poziomie, co kryje się za tym terminem:

• IPsec (Internet Protocol Security) to zestaw protokołów, który umożliwia szyfrowanie, weryfikację integralności i uwierzytelnienie ruchu IP – czyli danych przesyłanych w sieci.

• IKEv2 (Internet Key Exchange version 2) to protokół, który odpowiada za negocjację kluczy, uwierzytelnienie stron oraz ustanowienie tunelu IPsec.

W praktyce mówi się o „IPsec/IKEv2”, bo IKEv2 przygotowuje zabezpieczony kanał (tunel) i współpracuje z IPsec, by przesyłać dane w sposób zaszyfrowany.

W firmowym środowisku oznacza to: gdy użytkownicy lub oddziały łączą się przez Internet z zasobami firmy, IPsec/IKEv2 może być wyborem, który daje wysoką kompatybilność, dojrzałość i bezpieczeństwo.

Główne zalety z perspektywy bezpieczeństwa i biznesu

• Dojrzałość i zgodność – IPsec to sprawdzona technologia, stosowana szeroko w korporacjach i urządzeniach sieciowych. Dzięki temu wiele sprzętów i systemów obsługuje ją „od ręki”.

• Silna kryptografia i PFS – Protokół IKEv2/IPsec może korzystać z algorytmów takich jak AES (Advanced Encryption Standard) i SHA-2 (Secure Hash Algorithm), a także obsługuje Perfect Forward Secrecy (PFS) czyli to, że w razie kompromitacji jednego klucza nie odszyfruje się wcześniejszych i przyszłych rejestracji.

• Stabilność połączenia i mobilność – IKEv2 wspiera mechanizm MOBIKE (Mobility and Multi-homing) co oznacza, że sesja VPN może utrzymywać się nawet przy zmianie adresu IP czy sieci (np. WiFi → komórkowa).

• Przezroczystość dla aplikacji – Ponieważ IPsec działa na warstwie sieciowej (layer 3), może chronić praktycznie każdy rodzaj ruchu IP (TCP, UDP etc.), niezależnie od aplikacji.

Dla MŚP oznacza to możliwość wdrożenia rozwiązania, które:

• działa z szeroką gamą sprzętu i systemów,

• zapewnia wysoką jakość zabezpieczeń,

• dobrze współpracuje z sytuacją, gdy pracownicy zmieniają sieci (home office, delegacje),

• chroni całą komunikację IP, a nie tylko konkretną aplikację.

Wyzwania i aspekty, które trzeba wziąć pod uwagę

• Złożoność konfiguracji – Choć standard jest dobrze znany, różne urządzenia i implementacje mogą wymagać dokładnego ustawienia: polityki szyfrowania, grup Diffie-Hellmana, trybu tunelu vs transportu, NAT-Traversal.

• Koszty operacyjne – Dla pełnego bezpieczeństwa trzeba dyscypliny: właściwe ustawienia, monitorowanie tuneli, aktualizacja firmware urządzeń. W przeciwnym razie potencjalne luki mogą być wykorzystywane.

• Wydajność a specyfika sprzętowa – Choć IPsec jest wspierany przez sprzętowe akceleratory (AES-NI, off-load w firewallach/VPN Gateway), w środowiskach o mniej wydajnym sprzęcie może pojawić się większe obciążenie.

• Uwierzytelnianie i polityki dostępu – Sama technologia tunelowania nie zastąpi dobrych zasad dostępu użytkownika, segmentacji sieci ani właściwego zarządzania kluczami/certyfikatami.

Praktyczne aspekty wdrożenia w firmie

• Tryby połączenia: dla zdalnego pracownika typowo stosuje się tryb „tunelowy” – klient VPN → brama VPN → sieć firmowa. W przypadku połączenia oddział-oddział także tryb tunelowy. Tryb transportu jest rzadziej stosowany w MŚP.

• Kluczowe parametry konfiguracji: wybór algorytmów (np. AES-256-GCM, SHA-2), wymuszenie PFS, ustawienie życia SA (Security Association), NAT Traversal (UDP 4500).

• Uwierzytelnianie: Możliwości to certyfikaty X.509, pre-shared keys (PSK) lub EAP/autentykacja użytkownika. W praktyce w firmie rekomendowane są certyfikaty + MFA.

• Bezpieczeństwo połączenia mobilnego: IKEv2 dzięki MOBIKE pozwala utrzymać połączenie, gdy pracownik zmienia sieć – to plus przy pracy hybrydowej.

• Monitorowanie i logi: Brama VPN powinna zapisywać zdarzenia (logowanie, zmiana IP, błędy tunelu) oraz być integrowana z systemem SIEM/alertów, aby szybko reagować na nieprawidłowości.

Kiedy w firmie MŚP warto wybrać IPsec/IKEv2?

• Gdy masz już sprzęt VPN/Firewall, który obsługuje IPsec i chcesz zachować zgodność z istniejącą infrastrukturą.

• Gdy łączysz oddziały lub budujesz site-to-site i zależy Ci na interoperacyjności (np. różne lokalizacje, różni producenci sprzętu).

• Gdy potrzebujesz „pewnego” rozwiązania z mocnym wsparciem technicznym i dokumentacją – IPsec/IKEv2 spełnia te warunki.

• Natomiast – jeśli oczekujesz bardzo lekkiego klienta, prostoty konfiguracji albo masz głównie scenariusz pracowników zdalnych bez potrzeby site-to-site – mogą pojawić się alternatywy (jak np. WireGuard) które będą prostsze w obsłudze.

OpenVPN – dojrzałość i elastyczność kontra złożoność

Co to jest OpenVPN

OpenVPN to otwarto-źródłowe oprogramowanie i protokół VPN, który umożliwia tworzenie zaszyfrowanych tuneli pomiędzy urządzeniami i sieciami.

Jego siła tkwi w dużej elastyczności – działa na wielu systemach, można go skonfigurować w różnorodny sposób – ale ta elastyczność może też oznaczać większą złożoność w utrzymaniu.

Mocne strony z perspektywy bezpieczeństwa i wdrożenia

• Szeroka kompatybilność i uniwersalność – OpenVPN działa zarówno jako tunel warstwy sieciowej (TUN) jak i warstwy 2 (TAP), wspiera UDP i TCP, co pozwala na dobre działanie nawet w środowiskach z restrykcjami firewallowymi lub NAT-ami.

• Silne zabezpieczenia – używa biblioteki OpenSSL/TLS do uwierzytelnienia i szyfrowania kanału kontrolnego oraz danych; możliwe są m.in. certyfikaty X.509, klucze współdzielone, uwierzytelnienie przez login-hasło.

• Bogata dokumentacja i społeczność – dzięki ponad 20 latom obecności na rynku mamy sporo materiałów, przykładów, wdrożeń oraz doświadczeń z rzeczywistych organizacji.

• Elastyczne scenariusze – można go użyć zarówno dla dostępu zdalnego pracowników, jak i połączeń site-to-site, łączenia chmur, integracji z LDAP/RADIUS itp.

Główne wyzwania i aspekty, na które warto zwrócić uwagę

• Złożoność konfiguracji – elastyczność oznacza też więcej pracy: trzeba zdecydować o trybach (UDP vs TCP), interfejsach (TUN vs TAP), algorytmach szyfrowania, zarządzaniu certyfikatami/kluczami. To wymaga dobrego planu i wiedzy.

• Utrzymanie i operacje – im więcej możliwości konfiguracji, tym więcej trzeba pilnować: aktualizacje, monitorowanie tuneli, integracja logów, zabezpieczenie kluczy. Przy MŚP może to być wyzwanie bez odpowiednich zasobów.

• Wydajność vs prostota – działanie przez TCP może powodować problemy znane jako „TCP-over-TCP” (ogromna degradacja wydajności przy retransmisjach).

• Rozpoznawalność ruchu i blokowania – badania wykazały, że po pewnych wzorcach ruchu protokołu OpenVPN może być łatwo wykryty i zablokowany przez DPI (deep packet inspection).

Praktyczne aspekty wdrożenia w firmie

• Wybór trybu i protokołu: zalecany tryb UDP dla tuneli – daje mniejszy narzut i lepszą wydajność; TCP może być użyty przy restrykcjach sieciowych, ale należy rozważyć ograniczenia.

• Interfejsy TUN vs TAP:

– TUN: warstwa 3 – przesyłanie pakietów IP, większość typowych wdrożeń zdalnego dostępu.

– TAP: warstwa 2 – przesyłanie ramek Ethernet, przydatne jeśli potrzebujesz np. broadcastów lub starszych protokołów w tunelu.

• Uwierzytelnianie i certyfikaty: wyróżniając się znakomitością dla bezpieczeństwa – certyfikaty X.509 + MFA to mocny wybór dla zdalnych pracowników.

• Zarządzanie licencjami/editions: Oprócz wersji Community (open-source), istnieje także wersja komercyjna OpenVPN Access Server, która oferuje Web UI, integrację LDAP i uproszczenie wdrożenia.

• Monitorowanie i audyt: fundamentales – tunel to tylko część, trzeba śledzić logi, połączenia, nieudane logowania, możliwe zmiany IP czy inne anomalie.

Kiedy w firmie MŚP warto wybrać OpenVPN?

• Gdy potrzebujesz rozwiązania sprawdzonego, z dużą elastycznością, które może działać w różnych środowiskach sprzętowych i systemowych.

• Gdy masz dział IT lub zewnętrznego partnera, który może sprostać konfiguracji, zarządzaniu i monitorowaniu tuneli.

• Gdy scenariusz obejmuje zarówno zdalnych pracowników jak i połączenia między lokalizacjami, być może nawet z elementami integracji z LDAP/AD czy portalami dostępu.

• Natomiast – jeśli zależy Ci maksymalnie na prostocie, minimalnej administracji i najwyższej wydajności przy zdalnym dostępie – możesz rozważyć lżejsze protokoły (np. WireGuard) lub holo-zmieszane rozwiązanie.

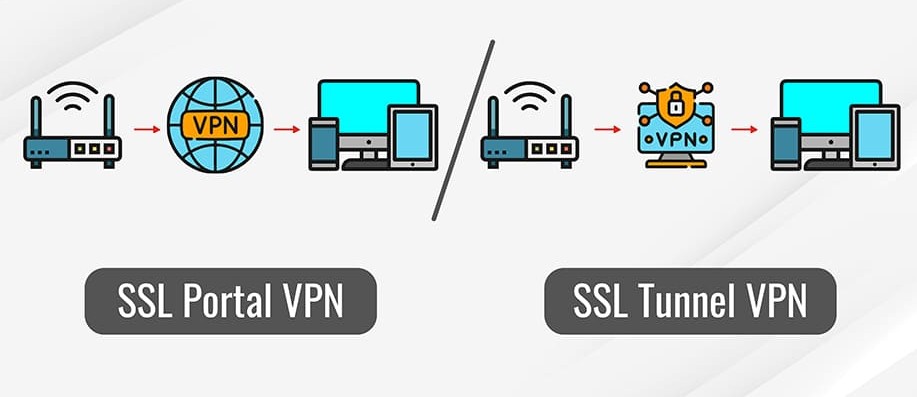

SSL VPN (TLS VPN) – dostęp aplikacyjny i portalowy

Co to jest i dlaczego warto go rozważyć

W skrócie: rozwiązanie SSL VPN (czasem nazywane także TLS VPN) umożliwia bezpieczny dostęp do wewnętrznych systemów firmy za pomocą standardowej przeglądarki internetowej lub lekkiego klienta – bez konieczności pełnej instalacji klasycznego klienta VPN.

Dla MŚP oznacza to możliwość szybkiego i prostszego wdrożenia zdalnego dostępu – zwłaszcza gdy nie potrzeba pełnego tunelu sieciowego, a jedynie dostępu do aplikacji lub portalu firmowego.

Zalety z perspektywy bezpieczeństwa i operacji

• Szybkie uruchomienie i mniejsze wymagania po stronie użytkownika – użytkownik loguje się przez przeglądarkę, co eliminuje konieczność instalowania i konfigurowania klienta VPN.

• Dostęp aplikacyjny i portalowy – administrator może skonfigurować dostęp do konkretnych aplikacji lub usług wewnątrz sieci firmy, zamiast całej sieci. To ogranicza powierzchnię ataku.

• Silne szyfrowanie SSL/TLS – ruch pomiędzy użytkownikiem a bramą VPN jest zaszyfrowany przy użyciu protokołów TLS, co zabezpiecza dane przesyłane przez Internet.

Wyzwania i ograniczenia — co trzeba mieć na uwadze

• Ponieważ SSL VPN działa zwykle na warstwie aplikacji (lub portalu) albo używa klienta do tunelowania — może nie obejmować wszystkiego co działa w tradycyjnym tunelu sieciowym. Użytkownik może mieć mniejszy zakres dostępu.

• Brama SSL VPN sama w sobie staje się ważnym elementem bezpieczeństwa — jeśli zostanie złamana lub źle skonfigurowana, może umożliwić dostęp do wewnętrznych usług. Niezbędne są aktualizacje, silna autoryzacja i segmentacja.

• Użytkowanie przez przeglądarkę lub klienta może wiązać się z ograniczeniami funkcjonalnymi — np. starsze protokoły aplikacji, wymagające dostępu niskiego poziomu, mogą nie działać bez dodatkowej konfiguracji.

Praktyczne aspekty wdrożenia w firmie (3 kluczowe punkty)

Uwierzytelnianie i polityki dostępu

• Wdroż MFA (uwierzytelnianie wieloskładnikowe) dla użytkowników łączących się przez SSL VPN.

• Stosuj zasadę „least privilege” – użytkownik dostaje dostęp tylko do tych aplikacji, które naprawdę potrzebuje.

• Integracja z katalogiem użytkowników firmy (np. LDAP, Azure AD) pozwala zarządzać dostępami centralnie.

Segmentacja i ograniczenie dostępu

• Zamiast dawać pełny dostęp do sieci wewnętrznej, skonfiguruj dostęp wyłącznie do określonych aplikacji lub portali. To zmniejsza ryzyko, jeśli konto użytkownika zostanie przejęte.

• Monitoruj i loguj działania – każdy dostęp przez portal SSL VPN powinien być rejestrowany, aby można było reagować na nieprawidłowe zachowania.

Aktualizacje i utrzymanie bezpiecznej bramy

• Brama SSL VPN musi być aktualizowana – protokoły TLS, certyfikaty, sterowniki. Zbyt stara wersja może być podatna.

• Przeglądaj konfigurację: jakie aplikacje są publikowane, czy zasady dostępu są nadal aktualne, czy konto użytkownika ma nadal uzasadniony dostęp.

Kiedy w firmie MŚP warto wybrać SSL VPN?

• Gdy użytkownicy potrzebują szybkiego dostępu zdalnego do konkretnych aplikacji webowych lub portali, a nie pełnego tunelu do całej sieci.

• Gdy zależy Ci na uproszczeniu po stronie użytkownika (browser-based), mniejszej liczbie instalacji i łatwiejszym zarządzaniu.

• Gdy hostujesz usługi wewnętrzne, które muszą być dostępne z zewnątrz, ale chcesz minimalizować ryzyko otwarcia całej sieci.

• Natomiast – jeśli Twoja firma wymaga pełnego dostępu dla użytkownika do zasobów wewnętrznych, aplikacji klienckich, połączeń między oddziałami – może być potrzebny pełny VPN warstwy sieciowej (np. IPsec/IKEv2) lub dodatkowe rozwiązanie obok SSL VPN.

Fortinet VPN (FortiGate SSL/IPsec) – ekosystem, ale uwaga na „higienę łat”

Krótkie wprowadzenie

Rozwiązania Fortinet-VPN (na przykład sprzęty i oprogramowanie serii FortiGate) oferują inteligentny pakiet zabezpieczeń: firewall nowej generacji (NGFW), SSL VPN, IPsec, kontrola aplikacji, inspekcja ruchu i inne funkcje w jednym urządzeniu. Dzięki temu przedsiębiorstwo może budować szeroki i zintegrowany system ochrony — nie tylko sam tunel VPN.

Jednak pojawia się jedno kluczowe „ale”: taki system wymaga bardzo dobrej higieny bezpieczeństwa – regularnych aktualizacji, właściwej konfiguracji i świadomego zarządzania – inaczej staje się potencjalnym celem ataku.

Co przynosi wartość z perspektywy MŚP

• Konsolidacja funkcji – FortiGate umożliwia jednoczesne stosowanie IPsec i SSL VPN, firewalli, filtrowania aplikacji i inspekcji ruchu TLS. W danych producenta: „carrier-grade IPsec/IPv4/IPv6 … w jednej platformie.”

• Wysoka wydajność – Przykład: urządzenia FortiGate 200F-serii deklarują SSL-VPN Throughput ~2 Gb/s.

• Bogata oferta funkcji dostępu zdalnego – W dokumentacji produktu klient-VPN (FortiClient) obsługuje zarówno IPsec jak i SSL VPN oraz funkcje typu „always-on VPN”, split-tunnel, MFA, integracja z katalogami.

Dla firmy z sektora MŚP oznacza to: możesz mieć jedną platformę, mniej urządzeń, jednolitą politykę bezpieczeństwa – co sprzyja uproszczeniu zarządzania.

Czego należy być świadomym – „higiena łat” i inne wyzwania

• Historia poważnych luk – Fortinet wielokrotnie publikował ostrzeżenia: np. luka CVE-2024-21762 w module SSL-VPN FortiOS umożliwiała zdalne wykonanie kodu na urządzeniu niezałatanym.

• Post-exploitation i utrwalony dostęp – W jednym dochodzeniu stwierdzono, że atakujący, mimo załatanych początkowych luk, pozostawili symbolic links w systemie plików urządzeń FortiGate umożliwiające dostęp „na stałe”.

• Wydajność vs konfiguracja – Użytkownicy społeczności raportowali, że tunel SSL VPN na mniejszych urządzeniach był znacząco wolniejszy niż IPsec, co wynika z braku sprzętowej akceleracji dla SSL VPN na niektórych modelach.

W skrócie: posiadasz potężną platformę – ale jeśli nie pilnujesz aktualizacji, nie konfigurujesz właściwie i nie monitorujesz aktywności, to potencjał bezpieczeństwa może zostać obrócony przeciwko Tobie.

Praktyczne aspekty wdrożenia w firmie (3 kluczowe punkty)

Aktualizacja i patchowanie

• Ustal procedurę regularnych kontroli stanu firmware (FortiOS) i klienta FortiClient.

• Po każdej istotnej luce/CVE wykonaj reset haseł, sprawdź logi i dostęp konfiguracji urządzenia. ([turn0search18] – przypadek wycieku haseł z niezaktualizowanych urządzeń)

Segmentacja i najmniejsze uprawnienia

• Użyj polityki „least privilege” – przydzielaj dostęp tylko do konkretnych usług czy użytkowników.

• Włącz MFA na bramie VPN, ogranicz liczbę równoczesnych sesji, zablokuj próby brute-force.

Monitorowanie i sprawdzanie połączeń

• Włącz logowanie aktywności VPN, śledź anomalie (nierozpoznane IP, próby logowania poza godzinami pracy, wiele sesji).

• Przeprowadzaj okresowy audyt urządzenia – czy nie zostały pozostawione stare certyfikaty/klucze, czy logi były przeglądane, czy konfiguracja nie zawiera domyślnych kont.

Kiedy w firmie MŚP warto wybrać Fortinet VPN?

• Gdy Twoja infrastruktura już opiera się na rozwiązaniach Fortinet lub masz zamiar zbudować jedną platformę „security fabric” obejmującą nie tylko VPN, ale też firewall, kontrolę aplikacji, audyt.

• Gdy potrzebujesz wysokiej wydajności tuneli VPN + zaawansowanej inspekcji ruchu + integracji z innymi funkcjami bezpieczeństwa.

• Jest to rozwiązanie mniej odpowiednie, jeśli: Twoje zasoby IT nie mogą zagwarantować regularnych aktualizacji i monitoringu – bo wtedy ryzyko „luki w systemie” może przewyższyć korzyści.

Teleport – „VPN alternatywny” (dostęp tożsamościowy, certyfikaty krótkoterminowe)

Co to jest i dlaczego może być ciekawą opcją

Teleport to platforma skoncentrowana na dostępie opartym na tożsamości (identity-based access) i krótkotrwałych („ephemeral”) certyfikatach – przeznaczona dla firm, które chcą wyjść poza klasyczny tunel VPN, na rzecz modelu „kto i kiedy ma dostęp do czego”.

W uproszczeniu: zamiast otwierać cały tunel VPN i przydzielać stałe połączenie z siecią, Teleport pozwala przydzielać dostęp konkretnie do serwerów, baz danych, aplikacji – z pełną kontrolą, audytem i krótkim okresem ważności certyfikatu.

Dla MŚP może to oznaczać: mniejsze ryzyko „użegnania” niepotrzebnych trwałych połączeń, lepszą widoczność kto co robi oraz silniejszą ochronę zasobów krytycznych.

Zalety z perspektywy bezpieczeństwa i zarządzania

• Krótko-żyjące certyfikaty i brak stałych kluczy – Teleport działa w oparciu o certyfikaty wydawane czasowo, co zmniejsza ryzyko: nawet jeśli certyfikat zostanie przejęty, jego czas ważności wygasa szybko.

• Zarządzanie tożsamością + MFA + RBAC – Integracja z dostawcami tożsamości (SSO, OIDC, SAML) + wielopoziomowe role (RBAC) pozwala precyzyjnie przydzielać dostęp – kto, kiedy, do czego.

• Audyt i zapis sesji – Teleport umożliwia nagrywanie sesji (SSH, RDP, bazy danych), przegląd logów aktywności użytkownika, co pomaga w zgodności (compliance) i wykrywaniu nadużyć.

Dla firmy z sektora MŚP to znaczy: większe bezpieczeństwo w przypadku dostępu do kluczowych zasobów, mniejszy zakres ryzyka związanego z „zbyt szerokim dostępem” oraz lepsza kontrola operacyjna.

Wyzwania i ograniczenia – co trzeba mieć na uwadze

• To nie typowy VPN „tunelujący całą sieć” – Teleport skupia się głównie na dostępie do konkretnych zasobów, a niechętnie zastępuje w pełni scenariusz site-to-site lub zdalny użytkownik-z-siecią.

• Wymaga pewnego poziomu infrastruktury i zarządzania – Integracja certyfikatów, tożsamości, audytu i sesji wymaga przygotowania i procedur; dla firmy bez działu IT może być obciążeniem.

• Koszty i licencje – Choć istnieje wersja open-source, rozwiązania enterprise i pełna funkcjonalność (nagrywanie sesji, wsparcie, wysokiej dostępności) wiążą się z kosztami, które trzeba uwzględnić w budżecie.

Praktyczne aspekty wdrożenia w firmie (3 kluczowe punkty)

Integracja tożsamości i zasada najmniejszego uprzywilejowania

• Podłącz Teleport do SSO (np. Azure AD, Okta) i włącz MFA.

• Zdefiniuj role (RBAC) dla użytkowników według „kto potrzebuje czego”, zamiast „wszyscy mają wszystko”.

Wydawanie certyfikatów i audyt aktywności

• Ustaw automatyczne wydawanie krótkotrwałych certyfikatów użytkownikom zamiast statycznych haseł lub kluczy.

• Włącz logowanie i rejestrowanie sesji dostępu – kto logował się, skąd, co wykonywał.

Zastępowanie fragmentów VPN/bastionów albo jako uzupełnienie

• Rozważ użycie Teleport tam, gdzie masz krytyczne zasoby (serwery, bazy, K8s) i chcesz mieć lepszą kontrolę.

• Możesz zostawić tradycyjny VPN dla „zwykłych” użytkowników i Teleport dla „wyższej” warstwy dostępu – tak działa hybrydowo.

Kiedy w firmie MŚP warto wybrać Teleport?

• Gdy Twoja firma ma zasoby krytyczne (serwery produkcyjne, bazy danych, infrastruktura chmurowa) i zależy Ci na ścisłej kontroli dostępu – kto, kiedy, co robił.

• Gdy chcesz zmniejszyć liczbę otwartych tuneli VPN, ograniczyć stałe połączenia i wdrożyć model „Just-in-Time” dostępu.

• Gdy masz (lub planujesz) środowisko hybrydowe lub wielochmurowe, gdzie klasyczny VPN może być zbyt ciężki lub nieprecyzyjny.

• Natomiast – jeśli Twoje potrzeby ograniczają się do prostego zdalnego dostępu pracowników do firmowego komputera lub aplikacji, a nie masz zasobów IT – wówczas może być lepiej zacząć od prostszego VPN-u i ewentualnie rozważyć Teleport później.

PPTP – przestarzałe i niebezpieczne, dlaczego nie używać

PPTP (Point-to-Point Tunneling Protocol) to jeden z najstarszych protokołów VPN – dziś bardziej relikt niż narzędzie bezpieczeństwa. Kiedyś popularny, bo prosty i szybki w konfiguracji, ale obecnie nie spełnia żadnych standardów ochrony danych.

Dlaczego? Bo opiera się na słabym mechanizmie uwierzytelniania MS-CHAPv2, który można złamać w kilka godzin przy użyciu ogólnodostępnych narzędzi. Dane przesyłane przez PPTP są szyfrowane przestarzałym algorytmem RC4, który nie chroni przed podsłuchem ani atakami „man-in-the-middle”. W praktyce – ktoś obserwujący ruch sieciowy może odszyfrować Twoje hasło i dostęp do sieci firmowej.

Nawet Microsoft, który stworzył PPTP, odradza jego używanie i zaleca migrację na nowsze rozwiązania: IKEv2/IPsec, WireGuard lub OpenVPN.

W skrócie:

PPTP to złudne poczucie bezpieczeństwa. Działa, ale nie chroni.

Jeśli w Twojej firmie wciąż funkcjonuje taki tunel – to znak ostrzegawczy. Warto jak najszybciej go wyłączyć i zastąpić nowoczesnym, bezpiecznym protokołem.

Brak VPN i publiczne RDP na 3389 – analiza ryzyka

Udostępnienie pulpitu zdalnego (RDP) bezpośrednio do Internetu – na domyślnym porcie 3389 – to jedno z najpoważniejszych zagrożeń dla bezpieczeństwa firmowej sieci. To tak, jakby zostawić drzwi do biura otwarte, a klucz wetknięty w zamku.

RDP samo w sobie nie jest złe – to narzędzie do pracy zdalnej. Problem zaczyna się wtedy, gdy dostęp nie jest chroniony VPN-em, uwierzytelnianiem wieloskładnikowym (MFA) ani filtrowaniem adresów IP. Wystarczy kilka minut, by skaner botnetu wykrył otwarty port 3389 i rozpoczął atak słownikowy lub wykorzystał znaną lukę (np. BlueKeep CVE-2019-0708). Takie ataki często kończą się ransomware lub pełnym przejęciem serwera.

Firmy, które korzystają z RDP bez zabezpieczeń, nie tylko ryzykują utratę danych – często też nieświadomie udostępniają cyberprzestępcom ścieżkę do całej infrastruktury IT.

Najprostsze rozwiązanie: zamknij port 3389 dla Internetu, przenieś zdalny dostęp za VPN (WireGuard, IPsec, Fortinet) i włącz MFA. To niewielki wysiłek, który może uratować Twoją firmę przed najczęstszym scenariuszem ataku w małych organizacjach.

Brak VPN + publiczny RDP = otwarta furtka dla ransomware.

Koszty i licencje – ile naprawdę kosztuje bezpieczeństwo

Koszty VPN-ów różnią się nie tylko ceną licencji, ale też tym, co faktycznie trzeba utrzymywać – serwer, sprzęt, wsparcie, aktualizacje i czas administratora.

• WireGuard – open source, brak licencji. Jedyne koszty to czas wdrożenia, utrzymania i ewentualne monitorowanie serwera.

• IPsec / IKEv2 – również bezpłatny standard, często wbudowany w routery i firewalle. Koszt ogranicza się do konfiguracji i utrzymania.

• OpenVPN – wersja Community jest open source, natomiast Access Server wymaga licencji per jednoczesne połączenie (ok. kilka dolarów miesięcznie za użytkownika).

• SSL VPN (TLS VPN) – zwykle część większego rozwiązania (np. Fortinet, Sophos, Palo Alto). Koszty zależą od producenta, liczby użytkowników i subskrypcji bezpieczeństwa.

• Fortinet VPN (FortiGate SSL/IPsec) – płatne rozwiązanie sprzętowe lub wirtualne. Licencje obejmują urządzenie + subskrypcje FortiCare / FortiGuard. Koszt średni do wysoki, ale obejmuje pełny pakiet zabezpieczeń.

• Teleport – posiada wersję open source z podstawowymi funkcjami; edycja Enterprise rozliczana jest per użytkownik (MAU) lub serwer, z cennikiem ustalanym indywidualnie.

– Najwyższe bezpieczeństwo w pakiecie: Fortinet VPN lub Teleport Enterprise.

Rekomendacje końcowe dla MŚP

Wybór odpowiedniego VPN to dziś jedna z najważniejszych decyzji dla bezpieczeństwa firmowych danych. Nie chodzi tylko o technologię, ale o sposób, w jaki Twoja firma zarządza dostępem i ryzykiem.

Dla większości małych i średnich przedsiębiorstw najlepszy efekt przynosi prosty, ale dobrze przemyślany zestaw:

WireGuard lub IPsec/IKEv2 – jako podstawowy VPN dla pracowników i połączeń między oddziałami.

MFA + polityka dostępu – obowiązkowo, niezależnie od wybranego rozwiązania.

Regularne aktualizacje i monitoring – zwłaszcza jeśli korzystasz z Fortinet lub SSL VPN.

Teleport lub podobne rozwiązania – warto rozważyć dla administratorów i dostępu do serwerów produkcyjnych.

Zero publicznego RDP – to podstawowa zasada cyberbezpieczeństwa.

Pamiętaj – lepszy jest prosty, dobrze utrzymany VPN niż najbardziej zaawansowany system, którego nikt nie monitoruje.

Jeśli chcesz dobrać rozwiązanie odpowiednie do wielkości i charakteru Twojej firmy – pomożemy Ci ocenić, zaplanować i wdrożyć je krok po kroku.

Najczęściej zadawane pytania

Tak, jeśli potrzebujesz wsparcia technicznego, centralnego zarządzania i audytu. Dla mniejszych firm dobrze skonfigurowany WireGuard lub IPsec/IKEv2 wystarczy, ale w większych środowiskach korporacyjnych warto rozważyć Fortinet lub Teleport, które oferują więcej narzędzi administracyjnych.

Tak – np. IPsec/IKEv2 oraz Fortinet VPN umożliwiają zestawianie tuneli site-to-site i dostęp zdalny z jednego urządzenia. Trzeba jednak zadbać o odpowiednią segmentację sieci i kontrolę dostępu, by nie łączyć tych ruchów w jednym profilu użytkownika.

Najlepiej regularnie, co miesiąc – lub natychmiast po wydaniu krytycznej poprawki bezpieczeństwa. Przykład Fortinet pokazuje, że zwłoka z aktualizacją może skutkować przejęciem urządzenia nawet bez logowania użytkownika.

Nie – to tylko pierwsza linia obrony. VPN szyfruje ruch i chroni przed podsłuchem, ale nie zastąpi MFA, kopii zapasowych, antywirusa i aktualnego systemu operacyjnego. Dopiero połączenie tych elementów tworzy spójny system bezpieczeństwa.