Praca zdalna w firmie potrafi być ogromnym ułatwieniem – większa elastyczność, dostęp do specjalistów i niższe koszty organizacyjne. Jednocześnie to właśnie w tym modelu najczęściej „rozszczelnia się” bezpieczeństwo IT, często zupełnie niepostrzeżenie. Laptop używany przy kuchennym stole, szybkie logowanie bez dodatkowego zabezpieczenia czy pliki firmowe przechowywane „na chwilę” prywatnie to codzienność wielu MŚP.

Problem polega na tym, że praca zdalna nie obniża odpowiedzialności firmy za dane, systemy i ciągłość działania. Wręcz przeciwnie – zmienia się środowisko pracy, ale obowiązki pracodawcy pozostają takie same, a czasem nawet większe. Do tego dochodzą wymagania RODO, przepisy Kodeksu pracy, rosnące oczekiwania klientów i coraz bardziej realne zagrożenia cybernetyczne.

Ten artykuł powstał jako praktyczne kompendium dla właścicieli i zarządów MŚP, którzy chcą korzystać z pracy zdalnej świadomie i bezpiecznie. Pokażemy realne ryzyka, dobre praktyki IT, wymagania formalne oraz sprawdzone podejście do wdrożeń, które nie wymagają „korporacyjnego” budżetu ani zespołu specjalistów. Wszystko po to, aby bezpieczna praca zdalna w firmie była wsparciem dla biznesu, a nie źródłem niepotrzebnych problemów.

Co prawo i wymagania realnie zmieniają w pracy zdalnej

Praca zdalna w firmie nie jest już rozwiązaniem „umownym” ani doraźnym. Od kwietnia 2023 r. została na stałe uregulowana w Kodeksie pracy, co oznacza konkretne obowiązki po stronie pracodawcy. Do tego dochodzą wymagania wynikające z RODO oraz rosnące oczekiwania w zakresie cyberbezpieczeństwa ze strony klientów, partnerów biznesowych i instytucji publicznych.

W praktyce oznacza to jedno: praca zdalna musi być zaplanowana, opisana i zabezpieczona – zarówno formalnie, jak i technicznie.

Praca zdalna musi mieć jasne zasady organizacyjne

Podstawową zmianą jest konieczność określenia zasad pracy zdalnej w sposób formalny. Może to nastąpić w drodze:

• porozumienia ze związkami zawodowymi,

• regulaminu pracy zdalnej (jeżeli nie działa związek lub nie zawarto porozumienia),

• indywidualnego porozumienia z pracownikiem,

• polecenia pracodawcy – w określonych przypadkach.

Z punktu widzenia bezpieczeństwa IT i odpowiedzialności pracodawcy kluczowe jest to, aby zasady te nie ograniczały się do zapisów kadrowych. Powinny obejmować również kwestie dostępu do systemów, ochrony danych, korzystania ze sprzętu oraz zasad reagowania na incydenty.

Istotną zmianą jest również to, że miejsce wykonywania pracy zdalnej musi być każdorazowo uzgodnione z pracodawcą. Nie oznacza to dowolności – praca zdalna może być wykonywana tylko w miejscu zaakceptowanym przez firmę, spełniającym określone warunki.

Wnioski pracowników i realne ograniczenia po stronie firmy

Przepisy przewidują grupy pracowników, których wniosek o pracę zdalną co do zasady powinien zostać uwzględniony, m.in.:

• pracownice w ciąży,

• rodzice dzieci do czwartego roku życia,

• osoby opiekujące się członkiem rodziny z orzeczeniem o niepełnosprawności.

Odmowa jest możliwa wyłącznie wtedy, gdy praca zdalna nie jest możliwa ze względu na organizację lub charakter pracy, a przyczyna musi zostać przekazana pracownikowi w sposób uzasadniony.

Z perspektywy firmy oznacza to konieczność wcześniejszego określenia, które stanowiska i role mogą pracować zdalnie, a które nie, oraz jakie warunki techniczne muszą zostać spełnione. Brak takich zasad często prowadzi do niejednolitych decyzji i konfliktów wewnętrznych.

Praca zdalna okazjonalna to inny tryb, z innymi obowiązkami

Kodeks pracy wprowadza również pojęcie pracy zdalnej okazjonalnej, w wymiarze do 24 dni w roku kalendarzowym. Ten tryb różni się istotnie od pracy zdalnej stałej lub hybrydowej.

W przypadku pracy okazjonalnej pracodawca nie ma obowiązku zapewniania narzędzi pracy ani pokrywania kosztów, jednak odpowiedzialność za bezpieczeństwo i BHP nadal pozostaje po jego stronie. W praktyce wiele firm nie rozróżnia tych trybów, co prowadzi do nieprawidłowych założeń organizacyjnych i formalnych.

Jeżeli praca zdalna jest wykonywana regularnie, nawet przez kilka dni w miesiącu, w większości przypadków nie powinna być traktowana jako okazjonalna.

Sprzęt i koszty nie mogą być przerzucone na pracownika

W modelu pracy zdalnej pracodawca ma obowiązek:

• zapewnić materiały i narzędzia pracy lub pokryć koszty ich używania,

• pokryć koszty energii elektrycznej oraz usług telekomunikacyjnych niezbędnych do wykonywania pracy,

• zapewnić serwis, konserwację oraz wsparcie techniczne,

• przeszkolić pracownika z zasad bezpiecznej pracy.

Dopuszczalne jest korzystanie z prywatnego sprzętu pracownika, ale tylko za zgodą obu stron i pod warunkiem wypłaty ekwiwalentu lub ryczałtu. Co szczególnie istotne z punktu widzenia IT – prywatne urządzenie musi spełniać wymagania bezpieczeństwa. Brak takich wymagań oznacza ryzyko zarówno techniczne, jak i prawne.

BHP przy pracy zdalnej nadal obowiązuje

Praca zdalna nie zwalnia pracodawcy z obowiązków w zakresie bezpieczeństwa i higieny pracy. Zmienia się jedynie forma ich realizacji. Pracodawca powinien:

• przeprowadzić ocenę ryzyka zawodowego dla pracy zdalnej,

• przygotować i przekazać pracownikowi informację BHP dotyczącą pracy zdalnej,

• odebrać oświadczenia pracownika potwierdzające znajomość zasad oraz zapewnienie odpowiednich warunków w miejscu pracy.

Istnieją również rodzaje prac, które nie mogą być wykonywane zdalnie, m.in. prace szczególnie niebezpieczne lub wymagające określonych warunków środowiskowych.

Kontrola pracy zdalnej – dozwolona, ale ograniczona

Pracodawca ma prawo kontrolować wykonywanie pracy zdalnej, przestrzeganie zasad BHP oraz ochrony informacji, w tym danych osobowych. Kontrola musi być jednak przeprowadzana w sposób nienaruszający prywatności pracownika i jego domowników oraz nieutrudniający korzystania z mieszkania.

Oznacza to, że zasady kontroli powinny być jasno opisane w regulaminie lub porozumieniu, a działania takie jak nieuzasadniony monitoring czy ingerencja w sferę prywatną mogą prowadzić do sporów i konsekwencji prawnych.

RODO i praca zdalna – te same obowiązki, większe ryzyko

RODO nie wprowadza odrębnych przepisów dla pracy zdalnej, ale wymaga stosowania zabezpieczeń adekwatnych do ryzyka. Praca poza biurem naturalnie zwiększa to ryzyko – pojawiają się urządzenia mobilne, sieci domowe, nośniki danych i praca w środowisku prywatnym.

Urząd Ochrony Danych Osobowych wskazuje wprost na konieczność stosowania m.in. szyfrowania danych, bezpiecznych połączeń, aktualizacji systemów oraz jasnych zasad korzystania z urządzeń prywatnych. W praktyce brak analizy ryzyka i kontroli nad danymi przechowywanymi na prywatnym sprzęcie był już przyczyną uznanych naruszeń ochrony danych.

Presja regulacyjna i rynkowa w zakresie cyberbezpieczeństwa

Nawet jeśli firma nie podlega bezpośrednio sektorowym regulacjom, takim jak dyrektywa NIS2, coraz częściej spotyka się z wymaganiami bezpieczeństwa narzucanymi przez klientów i partnerów biznesowych. Pytania o uwierzytelnianie wieloskładnikowe, szyfrowanie laptopów, kopie zapasowe czy procedury reagowania na incydenty przestają być wyjątkiem.

To sygnał, że bezpieczeństwo pracy zdalnej przestaje być wyłącznie kwestią wewnętrzną. Coraz częściej staje się elementem wiarygodności biznesowej i warunkiem współpracy.

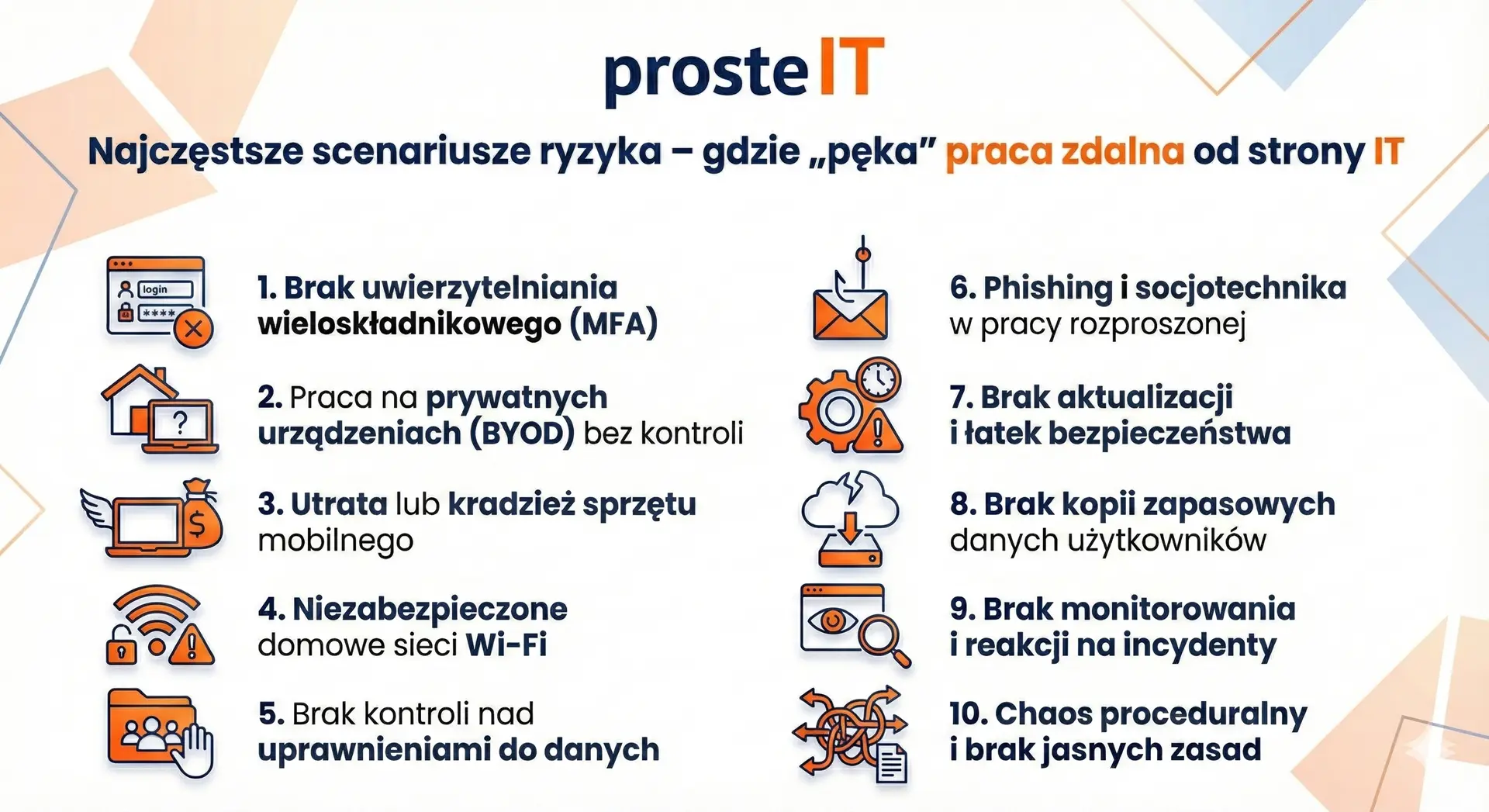

Najczęstsze scenariusze ryzyka – gdzie „pęka” praca zdalna od strony IT

Większość incydentów bezpieczeństwa w pracy zdalnej nie wynika z zaawansowanych ataków technicznych. Znacznie częściej są efektem drobnych zaniedbań, uproszczeń lub braku jasnych zasad. Poniżej omawiamy najczęstsze scenariusze ryzyka, z którymi spotykamy się w firmach pracujących zdalnie lub hybrydowo.

1. Brak uwierzytelniania wieloskładnikowego (MFA)

Logowanie wyłącznie hasłem to dziś jeden z najsłabszych punktów bezpieczeństwa. Hasła są wykradane w atakach phishingowych, powtarzane między serwisami albo po prostu zbyt proste. Bez MFA jedno przejęte hasło może dać dostęp do poczty, plików i systemów firmowych.

2. Praca na prywatnych urządzeniach bez kontroli (BYOD)

Prywatny laptop lub telefon bez szyfrowania dysku, aktualizacji i ochrony antywirusowej to realne zagrożenie. Firma często nie wie, jakie dane są na nim przechowywane ani co stanie się z nimi po zakończeniu współpracy z pracownikiem.

3. Utrata lub kradzież sprzętu mobilnego

Laptopy używane poza biurem są znacznie bardziej narażone na zgubienie lub kradzież. Bez szyfrowania dysku i możliwości zdalnego zablokowania lub usunięcia danych taki incydent może oznaczać naruszenie bezpieczeństwa informacji i danych osobowych.

4. Niezabezpieczone domowe sieci Wi-Fi

Domowe routery często działają na przestarzałym oprogramowaniu, z domyślnymi hasłami lub bez odpowiedniego szyfrowania. Praca zdalna w takiej sieci naraża firmowe dane na podsłuch lub ataki z tej samej sieci.

5. Brak kontroli nad uprawnieniami do danych

Zbyt szerokie dostępy do plików i systemów to jeden z najczęstszych problemów. Pracownicy mają dostęp „na zapas”, a po zmianie roli lub odejściu z firmy uprawnienia nie są odbierane. W pracy zdalnej skutki takiego błędu są trudniejsze do zauważenia.

6. Phishing i socjotechnika w pracy rozproszonej

Pracownicy pracujący zdalnie częściej polegają na e-mailach i komunikatorach. To sprzyja atakom phishingowym, fałszywym fakturom, podszywaniu się pod przełożonych lub dział IT. Brak szkoleń i procedur reakcji znacząco zwiększa ryzyko skutecznego ataku.

7. Brak aktualizacji i łatek bezpieczeństwa

Urządzenia pracujące poza biurem często wypadają z regularnego cyklu aktualizacji. Niezałatane systemy operacyjne i aplikacje są jednym z głównych wektorów ataków, szczególnie gdy pracownik łączy się z sieciami publicznymi lub domowymi.

8. Brak kopii zapasowych danych użytkowników

Pliki przechowywane lokalnie na laptopach lub w prywatnych chmurach nie zawsze są objęte firmowym backupem. Awaria sprzętu, przypadkowe usunięcie danych lub atak ransomware mogą oznaczać bezpowrotną utratę ważnych informacji.

9. Brak monitorowania i reakcji na incydenty

W wielu firmach nikt nie analizuje logów logowań ani nietypowych zdarzeń. Przejęte konto może działać tygodniami bez wykrycia, a reakcja następuje dopiero wtedy, gdy szkody są już widoczne.

10. Chaos proceduralny i brak jasnych zasad

Najbardziej niedoceniane ryzyko. Brak spisanych zasad pracy zdalnej, korzystania z urządzeń, udostępniania danych i zgłaszania incydentów sprawia, że każdy pracownik działa według własnego uznania. Nawet dobre narzędzia nie zrekompensują braku spójnych reguł.

Wspólnym mianownikiem tych scenariuszy nie jest technologia, lecz brak podstawowej kontroli i spójnego podejścia. W kolejnych rozdziałach pokażemy, jakie fundamenty techniczne naprawdę robią różnicę oraz jak je wdrożyć w sposób rozsądny kosztowo i organizacyjnie.

Fundamenty techniczne bez żargonu – tożsamość, urządzenia, dostęp

Gdy mowa o bezpieczeństwie pracy zdalnej, wiele firm zaczyna od narzędzi. To naturalne, ale nie do końca właściwe podejście. Fundamentem nie są aplikacje ani licencje, tylko kontrola nad tym, kto się loguje, z jakiego urządzenia i do jakich zasobów. Jeżeli te trzy elementy są uporządkowane, większość ryzyk znacząco maleje.

Tożsamość użytkownika – jedno konto, jasne zasady, dodatkowa weryfikacja

Tożsamość w IT to nic innego jak potwierdzenie, że osoba logująca się do systemu jest faktycznie tym, za kogo się podaje. W pracy zdalnej jest to absolutnie kluczowe, bo pracownik nie znajduje się w bezpiecznej sieci biurowej.

Podstawą powinno być jedno, centralne konto użytkownika do wszystkich usług firmowych. Logowanie różnymi kontami do poczty, plików czy systemów finansowych utrudnia kontrolę i sprzyja błędom. Równie istotne jest stosowanie uwierzytelniania wieloskładnikowego (MFA), czyli dodatkowego potwierdzenia logowania, np. aplikacją w telefonie lub kodem jednorazowym.

W praktyce MFA znacząco ogranicza skuteczność phishingu. Nawet jeśli hasło zostanie przejęte, atakujący nie uzyska dostępu bez drugiego składnika. To jeden z najtańszych i najskuteczniejszych elementów bezpieczeństwa w pracy zdalnej.

Urządzenia – firmowe czy prywatne, ale zawsze pod kontrolą

Drugim filarem są urządzenia, na których pracują użytkownicy. Laptop, telefon czy tablet stają się fizycznym nośnikiem dostępu do danych firmowych. Jeśli firma nie ma nad nimi kontroli, traci realną kontrolę nad bezpieczeństwem.

Najbezpieczniejszym podejściem są urządzenia firmowe, przygotowane według jednolitego standardu. Obejmuje to szyfrowanie dysku, automatyczne blokowanie ekranu, aktualizacje systemu oraz możliwość zdalnego zablokowania lub usunięcia danych w razie utraty sprzętu.

Jeżeli dopuszczane są urządzenia prywatne, konieczne jest postawienie jasnych warunków. Urządzenie powinno spełniać minimalne wymagania bezpieczeństwa, a dane firmowe muszą być logicznie oddzielone od prywatnych. Bez tego praca na prywatnym sprzęcie staje się jednym z najsłabszych punktów całego modelu zdalnego.

Dostęp do zasobów – nie każdy musi widzieć wszystko

Trzecim elementem jest sposób dostępu do systemów i danych. W pracy zdalnej szczególnie ważna staje się zasada minimalnych uprawnień. Oznacza ona, że pracownik ma dostęp wyłącznie do tych zasobów, które są niezbędne do wykonywania jego obowiązków.

Częstym błędem jest nadawanie szerokich uprawnień „na wszelki wypadek”. W modelu rozproszonym takie podejście zwiększa skalę potencjalnych szkód w przypadku przejęcia konta lub błędu użytkownika.

Dostęp do zasobów może być realizowany na różne sposoby. Tradycyjne rozwiązania opierają się na połączeniach VPN, które tworzą bezpieczny tunel między urządzeniem a siecią firmową. Coraz częściej stosuje się też podejście, w którym każdy dostęp jest weryfikowany osobno, niezależnie od miejsca pracy użytkownika. W obu przypadkach kluczowe jest to, aby dostęp był kontrolowany, monitorowany i możliwy do szybkiego odebrania.

Spójność zamiast nadmiaru technologii

Najczęstszym błędem technicznym w pracy zdalnej nie jest brak narzędzi, lecz ich nadmiar i brak spójności. Kilka systemów logowania, różne zasady na różnych urządzeniach i brak centralnego zarządzania szybko prowadzą do chaosu.

Dobrze zaprojektowane fundamenty techniczne są jak solidne zamki w drzwiach. Nie rzucają się w oczy, ale skutecznie ograniczają ryzyko. W kolejnych rozdziałach pokażemy, jak połączyć te fundamenty z procesami i codzienną pracą zespołu, aby bezpieczeństwo nie było przeszkodą, lecz wsparciem dla pracy zdalnej.

Procesy i ludzie – bezpieczeństwo pracy zdalnej w praktyce

Nawet najlepiej zaprojektowane zabezpieczenia techniczne nie spełnią swojej roli, jeśli nie są wspierane przez jasne procesy i świadome działania ludzi. W pracy zdalnej to właśnie codzienne nawyki, sposób komunikacji i reakcje na nietypowe sytuacje decydują o tym, czy bezpieczeństwo działa w praktyce, czy tylko na papierze.

Jasne zasady od pierwszego dnia współpracy

Bezpieczeństwo pracy zdalnej zaczyna się już na etapie dołączania pracownika do firmy. Nowa osoba powinna od początku wiedzieć:

• z jakich narzędzi może korzystać,

• gdzie przechowywane są dane firmowe,

• w jaki sposób się logować,

• czego nie wolno robić z informacjami służbowymi.

Brak takiego wprowadzenia prowadzi do improwizacji, a ta w środowisku zdalnym szybko przeradza się w ryzyko. Dobrą praktyką jest przekazanie krótkiego zestawu zasad bezpieczeństwa wraz z dostępami i sprzętem, zamiast liczyć na „intuicyjne” zachowanie pracownika.

Nadawanie i odbieranie dostępów bez chaosu

Jednym z najczęstszych problemów organizacyjnych jest brak spójnego procesu nadawania i odbierania uprawnień. W pracy zdalnej ten obszar staje się jeszcze bardziej wrażliwy, ponieważ pracownik nie oddaje sprzętu i nie traci dostępu do biura w sposób fizyczny.

Proces powinien jasno określać:

• jakie dostępy są nadawane na start,

• kto je zatwierdza,

• co dzieje się z dostępami przy zmianie stanowiska,

• w jaki sposób i kiedy są odbierane po zakończeniu współpracy.

Opóźnienia w odebraniu dostępów to jedno z najbardziej niedocenianych ryzyk w środowisku zdalnym.

Praca na dokumentach i udostępnianie danych

W pracy zdalnej ogromna część komunikacji i współpracy opiera się na dokumentach cyfrowych. Brak zasad ich przechowywania i udostępniania prowadzi do sytuacji, w których dane krążą między prywatnymi skrzynkami e-mail, komunikatorami i nośnikami.

W praktyce warto jasno określić:

• gdzie przechowywane są dokumenty firmowe,

• w jaki sposób można je udostępniać,

• kto może nadawać dostęp zewnętrzny,

• jak postępować z wersjami roboczymi i archiwalnymi.

To proste zasady, które znacząco ograniczają ryzyko przypadkowego ujawnienia danych.

Szkolenia i budowanie świadomości użytkowników

Pracownicy pracujący zdalnie są bardziej narażeni na ataki socjotechniczne, ponieważ kontaktują się głównie za pomocą poczty i komunikatorów. Krótkie, regularne szkolenia z zakresu bezpieczeństwa oraz przypominanie o podstawowych zasadach mają realny wpływ na ograniczenie liczby incydentów.

Szkolenia nie muszą być rozbudowane ani techniczne. Wystarczy, że uczą rozpoznawania podejrzanych wiadomości, weryfikowania nietypowych poleceń oraz zgłaszania wątpliwości zamiast samodzielnego działania.

Reagowanie na incydenty – liczy się czas i jasna ścieżka

Incydenty zdarzają się nawet w dobrze zabezpieczonych organizacjach. Różnica polega na tym, jak szybko firma potrafi na nie zareagować. W pracy zdalnej szczególnie ważne jest, aby pracownik wiedział, co zrobić w sytuacji:

• utraty lub kradzieży sprzętu,

• podejrzenia przejęcia konta,

• otrzymania podejrzanej wiadomości,

• przypadkowego udostępnienia danych.

Brak procedury powoduje opóźnienia, a opóźnienia zwiększają skalę problemu. Prosta instrukcja „krok po kroku” często jest bardziej skuteczna niż rozbudowany dokument, którego nikt nie czyta.

Bezpieczeństwo jako element kultury pracy

Najlepsze efekty przynosi traktowanie bezpieczeństwa jako elementu codziennej kultury pracy, a nie jako zbioru zakazów. Gdy pracownicy rozumieją, dlaczego określone zasady istnieją i jak chronią zarówno firmę, jak i ich samych, chętniej je stosują.

W pracy zdalnej bezpieczeństwo nie powinno spowalniać działania zespołu. Dobrze zaprojektowane procesy sprawiają, że większość decyzji jest podejmowana automatycznie, a pracownicy mogą skupić się na swojej pracy bez ciągłego zastanawiania się, czy postępują właściwie.

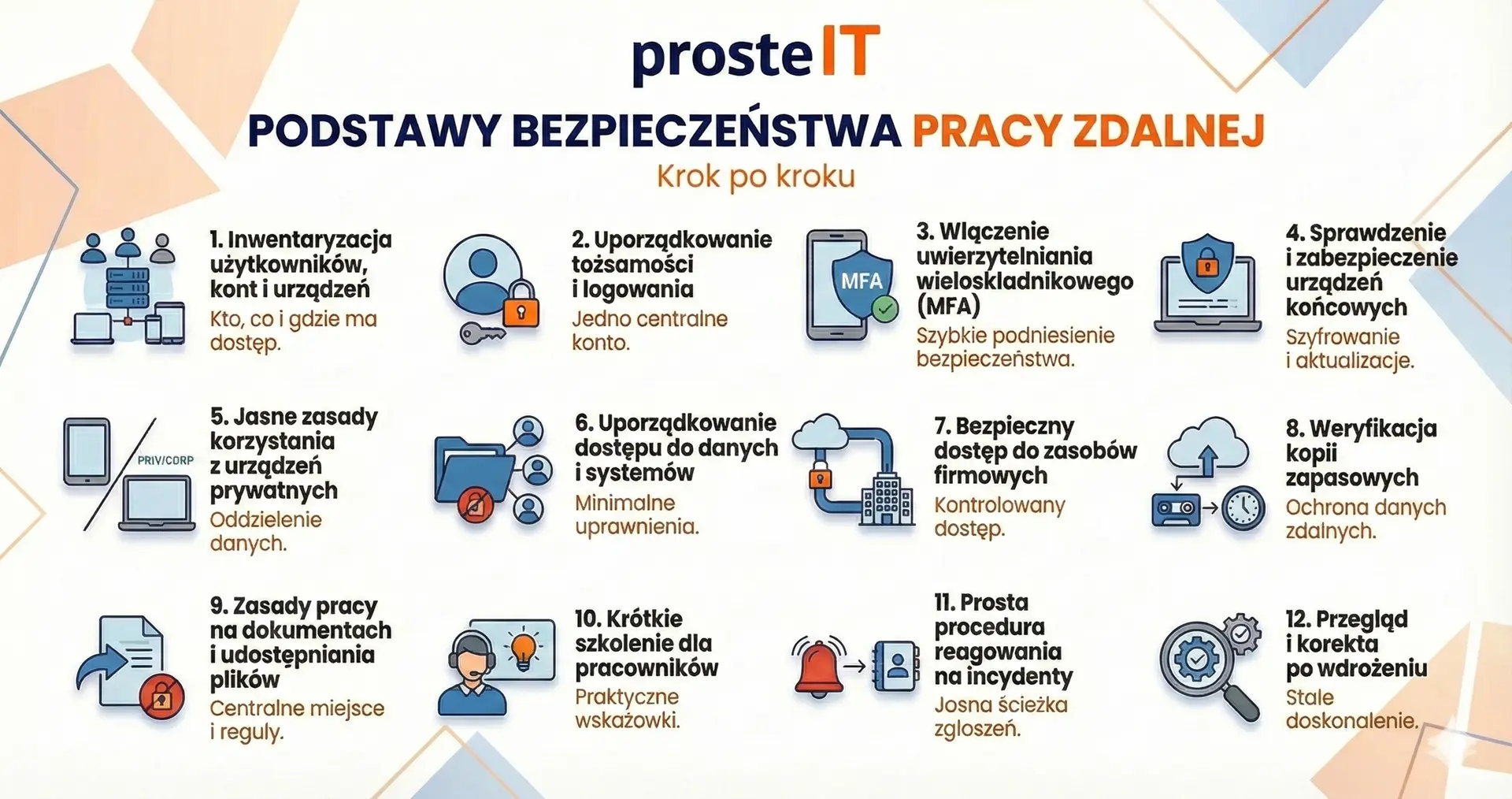

Checklista wdrożenia – „bezpieczna praca zdalna” w 10–20 dni

Wdrożenie bezpiecznej pracy zdalnej nie musi być długim ani kosztownym projektem. W większości MŚP da się je sensownie przeprowadzić w ciągu 10–20 dni roboczych, pod warunkiem że działania są zaplanowane i realizowane w odpowiedniej kolejności. Poniższa checklista opiera się na praktyce wdrożeniowej, a nie na modelach „korporacyjnych”.

Nie jest to lista „życzeń”, tylko minimum, które realnie obniża ryzyko.

Bezpieczna praca zdalna nie jest stanem „raz na zawsze”. To proces, który wymaga okresowych przeglądów i dostosowania do zmian w zespole oraz technologii. Jednocześnie nie trzeba wdrażać wszystkiego naraz ani inwestować w rozbudowane systemy.

Jeżeli podstawy są poukładane, większość zagrożeń przestaje być realnym problemem, a praca zdalna może wspierać biznes zamiast go ograniczać. W kolejnym rozdziale pokażemy, jak te działania przekładają się na decyzje zarządcze, koszty i realne efekty w firmach.

Jak to wygląda w praktyce – krótki case i realne koszty bezpieczeństwa pracy zdalnej

Z perspektywy zarządu kluczowe pytanie brzmi zwykle nie „czy”, ale czy to się opłaca i co dokładnie zyskujemy. Dlatego zamiast teorii warto spojrzeć na typowy scenariusz z praktyki oraz uczciwie omówić koszty – bez straszenia i bez obietnic „pełnego bezpieczeństwa”.

Mini case: porządkowanie pracy zdalnej bez rewolucji

Firma usługowa, kilkanaście osób, praca hybrydowa. Każdy pracownik korzystał z laptopa, część z urządzeń prywatnych. Logowanie do poczty i plików odbywało się wyłącznie hasłem, a dokumenty były udostępniane ad hoc. Formalnie praca zdalna istniała, ale bez spójnych zasad.

Zakres działań objął uporządkowanie kont użytkowników, włączenie MFA, podstawowe wymagania dla urządzeń oraz jasne reguły pracy na dokumentach. Dodatkowo przeprowadzono krótkie szkolenie i przygotowano prostą procedurę na wypadek incydentu.

Efekt? Znacznie mniejsze ryzyko przejęcia kont, mniej „chaosu” w dostępie do plików i większa świadomość zespołu. Co istotne – bez przestoju w pracy i bez rozbudowanego projektu IT.

Typowe koszty – czego realnie się spodziewać

Koszty bezpieczeństwa pracy zdalnej najczęściej nie wynikają z jednego drogiego narzędzia, lecz z kilku obszarów, które warto ocenić łącznie.

Czas i praca organizacyjna

Największym „kosztem” bywa czas poświęcony na uporządkowanie kont, dostępów i zasad. To jednak jednorazowa inwestycja, która później upraszcza codzienne zarządzanie zespołem.

Licencje i narzędzia

W wielu firmach podstawowe mechanizmy bezpieczeństwa są już dostępne w używanych rozwiązaniach. Często wystarczy je właściwie skonfigurować, zamiast dokupować kolejne systemy.

Sprzęt i urządzenia

Jeżeli firma decyduje się na sprzęt firmowy, pojawia się koszt jego przygotowania i utrzymania. W przypadku dopuszczenia urządzeń prywatnych kosztem staje się raczej kontrola i ujednolicenie zasad niż sam sprzęt.

Szkolenia i wsparcie użytkowników

Krótkie szkolenie lub cykliczne przypomnienia to niewielki wydatek w porównaniu z kosztami obsługi incydentu lub przestoju spowodowanego błędem pracownika.

Koszt „braku decyzji” bywa wyższy niż koszt wdrożenia

Warto spojrzeć na temat również z drugiej strony. Brak uporządkowanej pracy zdalnej oznacza:

• ryzyko przestoju w razie utraty sprzętu lub konta,

• potencjalne naruszenia danych i konsekwencje prawne,

• utratę zaufania klientów lub partnerów,

• chaos organizacyjny przy zmianach kadrowych.

Dla zarządu najważniejsze jest to, że bezpieczeństwo pracy zdalnej nie wymaga modelu „korporacyjnego”. Da się je wdrożyć etapami, rozsądnie kosztowo i w sposób dopasowany do skali firmy. Dobrze zaplanowane działania nie blokują pracy zespołu, lecz porządkują ją i ograniczają ryzyka, które w modelu zdalnym pojawiają się naturalnie. Jeżeli chcesz podejść do tego tematu spokojnie i bez nadmiarowych inwestycji, pomożemy ocenić obecny stan i wskazać sensowne pierwsze kroki.

Najczęściej zadawane pytania o pracy zdalnej

Nie zawsze, ale zawsze wymaga kontrolowanego dostępu. VPN bywa dobrym rozwiązaniem w firmach korzystających z lokalnych serwerów lub starszych systemów. Coraz częściej jednak stosuje się modele, w których każdy dostęp jest weryfikowany niezależnie od miejsca pracy użytkownika. Kluczowe jest nie samo narzędzie, lecz to, czy firma potrafi szybko nadać i odebrać dostęp oraz monitorować logowania.

Może być, ale tylko pod określonymi warunkami. Prywatne urządzenie musi spełniać wymagania bezpieczeństwa, takie jak szyfrowanie dysku, aktualny system i separacja danych służbowych od prywatnych. Bez jasno określonych zasad i kontroli praca na prywatnym sprzęcie znacząco zwiększa ryzyko wycieku danych lub problemów po zakończeniu współpracy z pracownikiem.

Minimum to uwierzytelnianie wieloskładnikowe do kluczowych systemów, zabezpieczone urządzenia użytkowników, uporządkowane uprawnienia oraz kopie zapasowe danych. Bez tych elementów nawet najlepiej opisane procedury nie zadziałają. Dobra wiadomość jest taka, że większość firm może wdrożyć to minimum szybko i bez dużych kosztów.

Nasza obsługa informatyczna firm obejmuje wsparcie lokalne na terenie Warszawy i okolic, a także zdalnie w całej Polsce. W przypadku pracy zdalnej lokalizacja przestaje być barierą – kluczowe jest dobre przygotowanie środowiska IT i sprawna komunikacja. Dzięki temu możemy wspierać zarówno firmy pracujące w jednym regionie, jak i zespoły rozproszone.

Tak – pomagamy firmom zaplanować i wdrożyć bezpieczną pracę zdalną kompleksowo lub etapami. Zaczynamy od oceny obecnej sytuacji, a następnie proponujemy rozwiązania dopasowane do skali firmy, sposobu pracy i budżetu. Celem nie jest komplikowanie środowiska IT, lecz realne ograniczenie ryzyk.

W większości małych i średnich firm pierwsze sensowne efekty można osiągnąć w ciągu kilkunastu dni roboczych. Dużo zależy od obecnego stanu kont, urządzeń i zasad organizacyjnych. Najważniejsze jest rozpoczęcie od podstaw – dalsze usprawnienia można wdrażać stopniowo, bez zatrzymywania pracy zespołu.

Praca zdalna może być realnym wsparciem dla biznesu, ale tylko wtedy, gdy jest świadomie zaplanowana i zabezpieczona. Same narzędzia nie wystarczą – kluczowe są jasne zasady, uporządkowana tożsamość użytkowników, bezpieczne urządzenia oraz spójne procesy, które działają na co dzień, a nie tylko na papierze.

Dobrą wiadomością jest to, że bezpieczna praca zdalna w firmie nie wymaga kosztownych, korporacyjnych rozwiązań. W większości MŚP wystarczy uporządkować fundamenty IT, uświadomić zespół i wdrożyć kilka kluczowych mechanizmów, aby znacząco ograniczyć ryzyka i zyskać większą kontrolę nad danymi oraz dostępami.

Jeżeli ten temat dotyczy Twojej firmy i chcesz podejść do niego spokojnie oraz praktycznie, pomożemy Ci ocenić obecną sytuację i zaplanować bezpieczną pracę zdalną dopasowaną do realiów Twojego zespołu. Możesz na nas liczyć – krok po kroku, bez nadmiarowych inwestycji i bez zbędnej komplikacji.