Wyobraź sobie, że dostajesz e-mail, który wygląda jak zwykła wiadomość od znajomego, kontrahenta albo… kogoś, kto wie o Tobie zaskakująco dużo. Nie zawiera żadnego wirusa, nie ma podejrzanego załącznika, a jednak – to właśnie ten jeden klik może otworzyć drzwi do Twoich plików, kont, firmowych danych i wizerunku.

Właśnie tak działa phishing – jedna z najskuteczniejszych i najczęściej stosowanych metod oszustwa przez e-mail. Nie musisz być „niedzielnym użytkownikiem”, żeby się nabrać. Przeciwnie – im bardziej zaufany wygląda mail, tym większa szansa, że dasz się złapać.

W tym artykule pokażę Ci realny przykład wiadomości phishingowej, którą możesz otrzymać jako osoba prywatna lub przedsiębiorca. Rozłożymy ją na czynniki pierwsze i nauczysz się, jak rozpoznać phishing, zanim zdążysz kliknąć w cokolwiek podejrzanego.

Dowiesz się:

• jak wygląda typowa wiadomość phishingowa,

• jakie sztuczki stosują cyberoszuści,

• jak bronić siebie i firmę przed phishingiem,

• oraz co robić, jeśli podejrzany mail już trafił do Twojej skrzynki.

Niezależnie od tego, czy prowadzisz jednoosobową działalność, zarządzasz zespołem, czy po prostu chcesz chronić swoje konto e-mail – ta wiedza może uchronić Cię przed sporymi problemami.

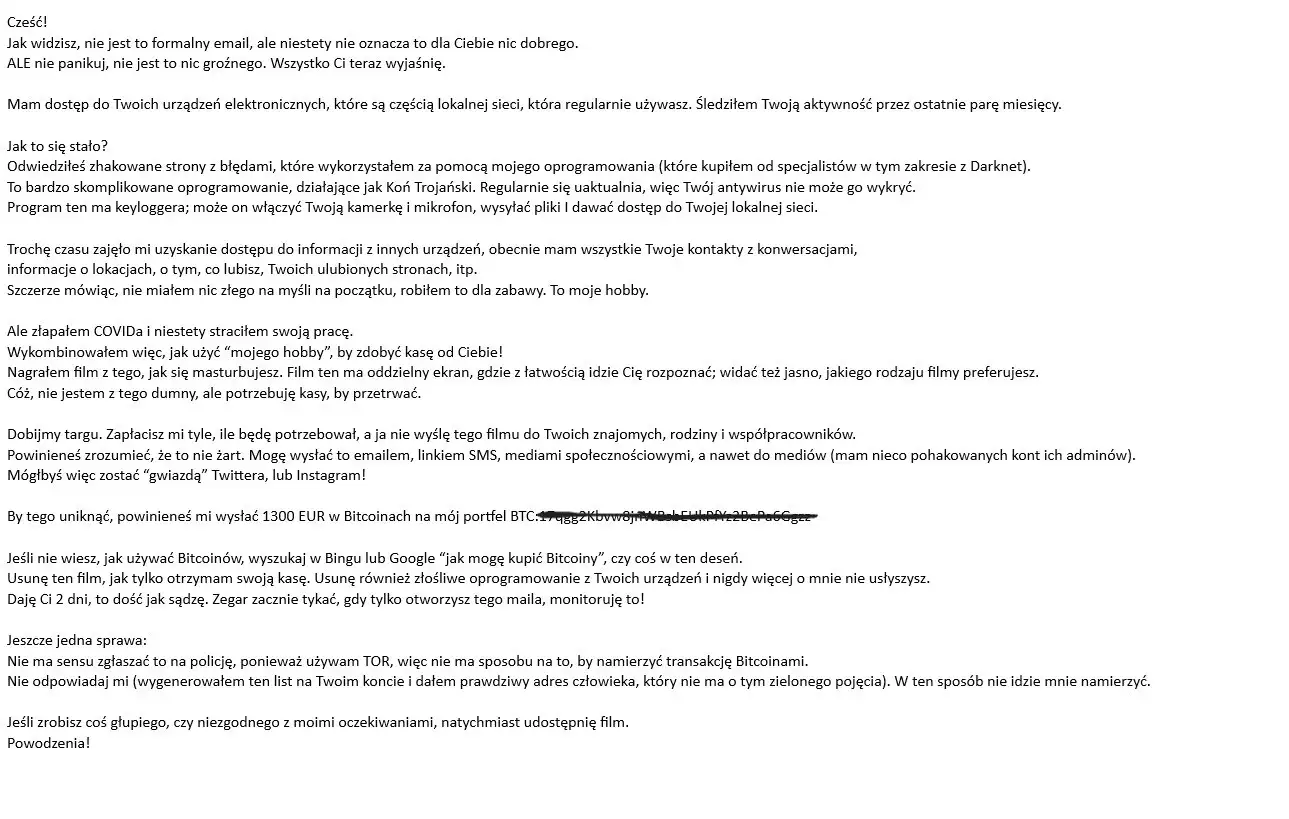

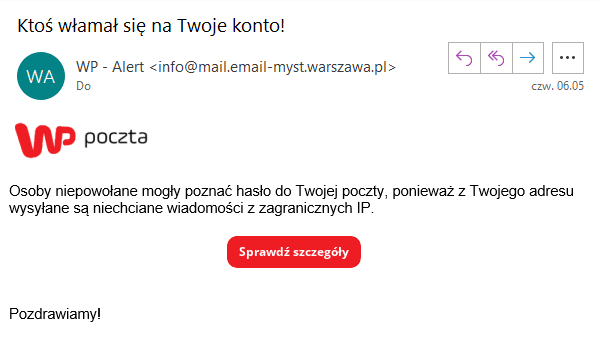

Zaczynamy od analizy konkretnego przypadku. Oto wiadomość, która miała na celu szantaż i próbę wyłudzenia 1300 euro – przeczytaj ją uważnie.

Jak wygląda realna wiadomość phishingowa?

Na pierwszy rzut oka to zwykły e-mail – bez dziwnych linków, bez podejrzanych załączników, bez rażących błędów. Ale jego treść została napisana z pełną premedytacją, by wywołać strach, presję i poczucie winy. Właśnie tak działają oszustwa phishingowe – ich siłą nie są skomplikowane technologie, tylko psychologia i manipulacja.

Poniżej prezentujemy autentyczny przykład wiadomości, która dotarła do jednego z użytkowników. Jej celem było wyłudzenie pieniędzy w zamian za rzekome nieopublikowanie kompromitującego materiału.

Poniżej znajduje się treść wiadomości (niezmieniona, poza numeracją dodaną do analizy):

1) Cześć!

Jak widzisz, nie jest to formalny email, ale niestety nie oznacza to dla Ciebie nic dobrego.

ALE nie panikuj, nie jest to nic groźnego. Wszystko Ci teraz wyjaśnię.2) Mam dostęp do Twoich urządzeń elektronicznych, które są częścią lokalnej sieci, którą regularnie używasz. Śledziłem Twoją aktywność przez ostatnie parę miesięcy.

3) Jak to się stało?

Odwiedziłeś zhakowane strony z błędami, które wykorzystałem za pomocą mojego oprogramowania (które kupiłem od specjalistów w tym zakresie z Darknet).

To bardzo skomplikowane oprogramowanie, działające jak Koń Trojański. Regularnie się uaktualnia, więc Twój antywirus nie może go wykryć.

Program ten ma keyloggera; może on włączyć Twoją kamerkę i mikrofon, wysyłać pliki i dawać dostęp do Twojej lokalnej sieci.4) Trochę czasu zajęło mi uzyskanie dostępu do informacji z innych urządzeń, obecnie mam wszystkie Twoje kontakty z konwersacjami,

informacje o lokacjach, o tym, co lubisz, Twoich ulubionych stronach, itp.

Szczerze mówiąc, nie miałem nic złego na myśli na początku, robiłem to dla zabawy. To moje hobby.5) Ale złapałem COVIDa i niestety straciłem swoją pracę.

Wykombinowałem więc, jak użyć “mojego hobby”, by zdobyć kasę od Ciebie!

Nagrałem film z tego, jak się masturbujesz. Film ten ma oddzielny ekran, gdzie z łatwością idzie Cię rozpoznać; widać też jasno, jakiego rodzaju filmy preferujesz.

Cóż, nie jestem z tego dumny, ale potrzebuję kasy, by przetrwać.6) Dobijmy targu. Zapłacisz mi tyle, ile będę potrzebował, a ja nie wyślę tego filmu do Twoich znajomych, rodziny i współpracowników.

Powinieneś zrozumieć, że to nie żart. Mogę wysłać to emailem, linkiem SMS, mediami społecznościowymi, a nawet do mediów (mam nieco pohakowanych kont ich adminów).

Mógłbyś więc zostać “gwiazdą” Twittera, lub Instagram!7) By tego uniknąć, powinieneś mi wysłać 1300 EUR w Bitcoinach na mój portfel BTC: 17q...

8) Jeśli nie wiesz, jak używać Bitcoinów, wyszukaj w Bingu lub Google “jak mogę kupić Bitcoiny”, czy coś w ten deseń.

Usunę ten film, jak tylko otrzymam swoją kasę. Usunę również złośliwe oprogramowanie z Twoich urządzeń i nigdy więcej o mnie nie usłyszysz.

Daję Ci 2 dni, to dość jak sądzę. Zegar zacznie tykać, gdy tylko otworzysz tego maila, monitoruję to!9) Jeszcze jedna sprawa:

Nie ma sensu zgłaszać to na policję, ponieważ używam TOR, więc nie ma sposobu na to, by namierzyć transakcję Bitcoinami.

Nie odpowiadaj mi (wygenerowałem ten list na Twoim koncie i dałem prawdziwy adres człowieka, który nie ma o tym zielonego pojęcia). W ten sposób nie idzie mnie namierzyć.10) Jeśli zrobisz coś głupiego, czy niezgodnego z moimi oczekiwaniami, natychmiast udostępnię film.

Powodzenia!

Analiza krok po kroku – co tu jest nie tak?

1) Manipulacja emocjonalna (strach i ulga)

Najpierw wywoływane jest napięcie („nie oznacza to dla Ciebie nic dobrego”), a potem chwilowa ulga („ale nie panikuj…”). To typowy mechanizm stosowany w oszustwach.

2) Fałszywe twierdzenie o włamaniu do urządzeń

Nie ma żadnych dowodów na włamanie – to blef, który ma wywołać panikę. Oszuści nie mają żadnego dostępu, ale liczą, że ofiara im uwierzy.

3) Technobełkot mający brzmieć fachowo

Wzmianki o „Końcu Trojańskim”, „Darknecie” i „keyloggerze” mają brzmieć profesjonalnie, ale są ogólnikowe i niekonkretne. To typowe dla phishingu – chodzi o przestraszenie, nie o fakty.

4) Blef o dostępie do kontaktów i lokalizacji

Brak dowodów – oszust używa ogólnych sformułowań, które pasują do każdego. „Ulubione strony”, „lokacje” – to tylko psychologiczna gra, by ofiara myślała: „a może faktycznie coś wiedzą?”

5) Emocjonalne uzasadnienie i szantaż erotyczny (tzw. sextortion)

Popularny schemat: „mam nagranie z kamery, zapłacisz albo je udostępnię”. W 99% przypadków to kompletna fikcja. Nie było żadnego filmu, żadnej kamery – to czysta manipulacja.

6) Groźby i presja

„Wyślę do rodziny, znajomych, mediów…” – wyolbrzymienie i zastraszanie. Oszuści wiedzą, że wiele osób najbardziej boi się kompromitacji społecznej.

7) Żądanie zapłaty w Bitcoinach

Klasyczny sygnał ostrzegawczy – jeśli ktoś żąda płatności w kryptowalutach, prawie na pewno mamy do czynienia z oszustwem. Anonimowość transakcji to jedyny powód takiego wyboru.

8) Prośba uczynienia ofiary odpowiedzialną za „zakończenie sprawy

„Zapłać, a zniknę”. To budowanie złudnego poczucia kontroli – ofiara myśli, że ma wpływ na sytuację. W rzeczywistości: zapłacisz → zostaniesz zapisany jako łatwa ofiara → dostaniesz kolejne żądania.

9) Odcięcie od pomocy

Próba uniemożliwienia zgłoszenia: „TOR, brak możliwości namierzenia, to nic nie da”. To blef – warto zgłaszać każdą próbę oszustwa (np. do CERT Polska, CSIRT NASK, czy policji).

10) Finalna groźba – mechanizm paniki

„Zrobisz coś głupiego, udostępnię film”. Groźba bez pokrycia, mająca wymusić natychmiastowe działanie i zablokować logiczne myślenie.

To, co widzisz powyżej, nie jest przypadkowym e-mailem z generatora, ale przemyślaną próbą wyłudzenia pieniędzy opartą na psychologicznym szantażu. Tego typu oszustwa phishingowe są coraz trudniejsze do wychwycenia – szczególnie dla osób, które nie znają mechanizmów działania cyberprzestępców.

Dlatego jeśli znasz kogoś – rodzica, dziadka, kuzyna – kto korzysta z internetu, ale nie czuje się w nim pewnie…

Pokaż mu ten artykuł.

To może być pierwszy krok, by uchronić bliskich przed utratą pieniędzy, prywatności albo spokoju ducha.

8 cech typowych wiadomości phishingowych

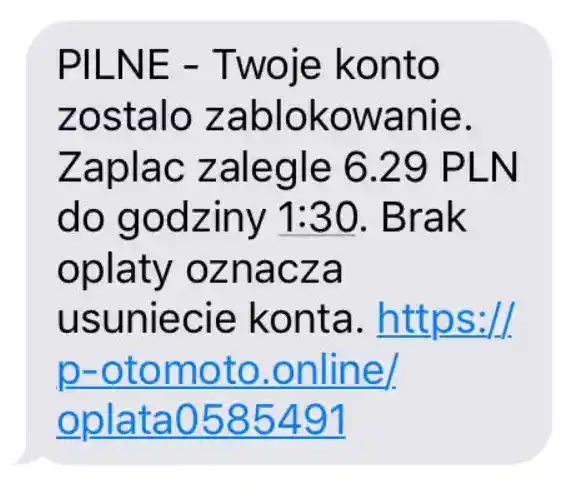

Choć treści wiadomości phishingowych mogą się różnić, większość z nich opiera się na bardzo podobnych schematach. W tej części pokażemy Ci najczęstsze znaki ostrzegawcze – tzw. red flags, które powinny zapalić czerwoną lampkę w Twojej głowie.

Rozpoznanie ich na czas pozwala uniknąć kosztownego oszustwa przez e-mail – czy to w życiu prywatnym, czy w Twojej firmie. Oto 8 elementów, które często występują w wiadomościach phishingowych:

1. Pilny ton i groźby

Oszust chce, żebyś działał impulsywnie. Stąd zwroty typu:

„Masz 2 dni”, „Zegar już tyka”, „Jeśli nie zapłacisz, film trafi do wszystkich”.

To próba zablokowania logicznego myślenia. Phishing działa wtedy, gdy ofiara się spieszy.

2. Nieprawdziwe informacje techniczne

Wiele takich wiadomości zawiera technobełkot: rzekome złośliwe oprogramowanie, dostęp do kamery, podsłuch, itp.

Nie ma tam żadnych dowodów – to czysta psychologiczna gra. Sprawdzony phishing przykład: fałszywe twierdzenia o „koń trojańskim” czy „monitorowaniu sieci”

3. Błędy językowe i dziwna składnia

Większość wiadomości phishingowych zawiera charakterystyczne błędy – literówki, dziwną interpunkcję, nienaturalne sformułowania.

Nie dlatego, że są tłumaczone automatycznie – ale dlatego, że mają wyłapać tylko te osoby, które są łatwe do zmanipulowania.

To tzw. selekcja „łatwych celów”.

4. Fałszywe historie z życia

Często pojawiają się emocjonalne opowieści: „straciłem pracę”, „potrzebuję pieniędzy na leczenie”, „robię to z konieczności”.

Tego typu oszustwo przez e-mail ma wzbudzić współczucie i zmniejszyć Twoją czujność.

5. Prośby o płatność w Bitcoinach lub innym anonimowym systemie

Jeśli ktoś żąda przelewu w kryptowalucie – to praktycznie zawsze znak, że wiadomość phishingowa nie pochodzi od prawdziwej instytucji czy człowieka.

Phishing w firmie często przybiera właśnie taką formę – z adresu „szefa” lub „działu IT” z prośbą o natychmiastowy przelew

6. Brak personalizacji

„Cześć”, „Drogi użytkowniku”, „Kliencie” – to bardzo ogólne zwroty, które nie zawierają Twojego imienia czy żadnych unikalnych danych.

Większość phishingu rozsyłana jest masowo, więc oszuści nie znają Twojej tożsamości – i to często ich zdradza.

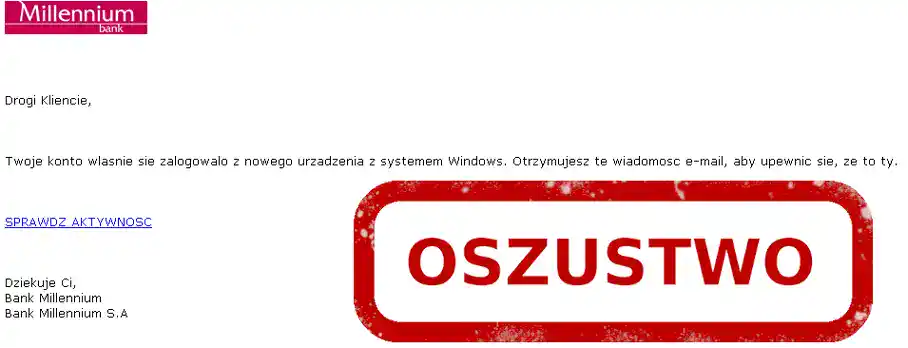

7. Nietypowy nadawca lub adres e-mail

Adres e-mail nie pasuje do oficjalnej domeny, zawiera dziwne znaki lub wygląda podejrzanie:

np. support-amazn.com, admin_pay-pal@securemail.ru.

Zwracaj uwagę na końcówki domen – nawet mała literówka to sygnał alarmowy.

8. Prośby o zachowanie tajemnicy lub niekontaktowanie się z nikim

„Nie odpowiadaj”, „Nie informuj nikogo”, „Nie zgłaszaj tego na policję” – to klasyczne próby izolacji ofiary.

Warto pamiętać: jeśli ktoś sugeruje, żebyś nikomu nie mówił o wiadomości – to najpewniej próba oszustwa.

Pamiętaj:

Im więcej z tych elementów pojawia się w jednej wiadomości, tym większe prawdopodobieństwo, że to wiadomość phishingowa. Jeśli masz wątpliwości – lepiej zapytać specjalistę, niż ryzykować.

Nasza firma oferuje pomoc IT dla firm – także w analizie podejrzanych wiadomości, konfiguracji filtrów antyphishingowych i szkoleniach dla pracowników. W razie potrzeby, służymy wsparciem.

Co robić gdy otrzymasz taką wiadomość?

Otrzymanie wiadomości phishingowej może wywołać niepokój – szczególnie jeśli jej treść zawiera szantaż, fałszywe oskarżenia albo groźby. Pamiętaj jednak: to celowe działanie oszusta, który próbuje wywołać emocjonalną reakcję, a nie rzeczywiste zagrożenie. Zamiast działać impulsywnie – postępuj krok po kroku.

Poniżej znajdziesz instrukcję, jak zareagować bezpiecznie i skutecznie, zarówno jako osoba prywatna, jak i w imieniu firmy.

Krok 1: Nie odpowiadaj na wiadomość

Niezależnie od tego, co zawiera wiadomość – nie klikaj „Odpowiedz”, nie pisz wyjaśnień ani gróźb, nie wdawaj się w dyskusję. Każda forma reakcji pokazuje, że Twój adres jest aktywny, co może zachęcić oszustów do dalszego działania.

Krok 2: Nie klikaj linków ani załączników

Nawet jeśli wiadomość wygląda wiarygodnie, a nadawca podszywa się np. pod bank, urząd czy pracownika IT – nie klikaj w żadne linki i nie otwieraj plików. W razie wątpliwości, otwórz stronę danej instytucji ręcznie w przeglądarce, a nie z e-maila.

Krok 3: Zrób zrzut ekranu

Zapisz treść wiadomości w bezpieczny sposób – najlepiej jako zrzut ekranu, dzięki czemu zachowasz oryginalne sformułowania, adres nadawcy i ewentualne błędy językowe. Taki materiał może przydać się podczas zgłaszania sprawy.

Krok 4: Oznacz wiadomość jako phishing/spam

Większość programów pocztowych (np. Outlook, Gmail) ma specjalny przycisk do zgłaszania phishingu.

Dzięki temu pomagasz chronić innych użytkowników, a system automatycznie zablokuje podobne wiadomości w przyszłości.

Krok 5: Zgłoś incydent w odpowiednie miejsce

Jeśli wiadomość dotyczy Twojej pracy, konta firmowego lub systemów służbowych – zgłoś sprawę do działu IT lub przełożonego.

Dodatkowo możesz:

• zgłosić incydent do CERT Polska,

• wysłać wiadomość do CSIRT NASK (z odpowiednim załącznikiem),

• poinformować Policję, jeśli treść e-maila zawiera groźby lub żądanie okupu.

Krok 6: Zmień hasła (jeśli coś kliknąłeś)

Jeśli przez nieuwagę kliknąłeś w link, pobrałeś plik lub podałeś dane – działaj natychmiast:

• odłącz komputer od internetu,

• zmień hasła do wszystkich ważnych kont (e-mail, bankowość, systemy firmowe),

• przeskanuj urządzenie programem antywirusowym.

Im szybciej zareagujesz, tym większa szansa, że unikniesz poważnych konsekwencji.

Krok 7: Przypomnij o zasadach zespołowi lub rodzinie

Jeśli pracujesz w zespole, zarządzasz firmą lub po prostu troszczysz się o bliskich – warto przypomnieć, jak rozpoznać phishing i co robić w razie podejrzenia oszustwa. Nawet najlepsze systemy zabezpieczeń nie zastąpią świadomego użytkownika.

Możemy ci w tym pomóc

W ProsteIT wspieramy firmy i użytkowników w analizie incydentów phishingowych, konfiguracji filtrów bezpieczeństwa oraz szkoleniach z zakresu cyberzagrożeń. Jeśli chcesz zabezpieczyć swoje środowisko IT lub przeanalizować podejrzaną wiadomość – możesz na nas liczyć.

Jak zabezpieczyć się przed phishingiem?

Zabezpieczenie się przed phishingiem nie polega wyłącznie na instalacji antywirusa czy klikaniu mniej – to całościowe podejście do bezpieczeństwa cyfrowego, w którym równie ważne co technologia, są nawyki, świadomość i zdrowy rozsądek.

Najczęstsze ofiary phishingu to nie osoby „nietechniczne” – tylko te, które są pewne, że nic im się nie stanie, bo „nie klikają w głupoty”.

Tymczasem oszuści inwestują dziś w psychologię bardziej niż w złośliwe oprogramowanie – ich wiadomości potrafią wyglądać perfekcyjnie, a manipulacja emocjami to ich największa broń.

Jak więc zabezpieczyć się skutecznie

Zacznij od najprostszych kroków.

Jeśli korzystasz z poczty e-mail, bankowości online czy portali społecznościowych – ustaw dwuetapowe logowanie (2FA). To banalna zmiana, która blokuje większość prób przejęcia kont, nawet jeśli ktoś pozna Twoje hasło.

Pamiętaj, by każde konto miało inne hasło – a jeśli nie jesteś w stanie ich zapamiętać, skorzystaj z menedżera haseł (np. Bitwarden, 1Password czy KeePass).

Ale techniczne zabezpieczenia to tylko jedna strona medalu. Druga – to świadomość i ostrożność w codziennej komunikacji.

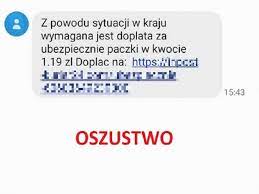

Gdy dostajesz e-maila z fakturą, prośbą o przelew, zmianę hasła lub linkiem do „paczki, której nie zamawiałeś” – nie spiesz się. Zatrzymaj się. Przeczytaj jeszcze raz.

Jeśli coś wydaje się choć trochę dziwne – najczęściej faktycznie coś jest nie tak.

Zamiast ryzykować, zadzwoń do nadawcy, wejdź na stronę samodzielnie, skonsultuj się z kimś zaufanym.

W przypadku firm warto iść krok dalej: skonfigurować filtry antyphishingowe, dodać SPF/DKIM/DMARC do domeny e-mail, ustawić ostrzeżenia przy wiadomościach spoza organizacji, a nawet przygotować krótkie szkolenie dla zespołu. Czasem jedno spotkanie wystarczy, by uniknąć strat liczonych w tysiącach złotych.

Co ważne: phishing nigdy nie jest kwestią „czy”, tylko „kiedy”. Każda firma – od jednoosobowej działalności po biuro rachunkowe czy sklep internetowy – prędzej czy później natrafi na próbę oszustwa. Nie chodzi więc o to, by żyć w strachu. Chodzi o to, by być gotowym.

I właśnie w tym możemy Ci pomóc.

Od konfiguracji zabezpieczeń, przez analizę wiadomości, po przeszkolenie zespołu – wiemy, jak uprościć kwestie cyberbezpieczeństwa, nawet jeśli do tej pory nikt się tym w Twojej firmie nie zajmował.

Bez skomplikowanego żargonu i bez naciskania na drogie rozwiązania – po prostu skutecznie i zrozumiale.

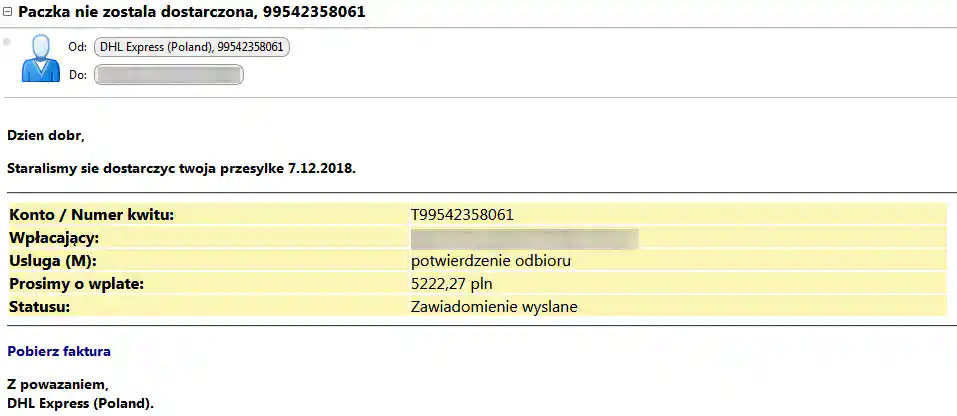

Phishing w firmach – realne zagrożenie dla biznesu

Phishing to nie tylko problem użytkowników indywidualnych. Dla wielu firm – od biur rachunkowych po firmy transportowe czy produkcyjne – to jedno z najbardziej realnych zagrożeń biznesowych, z jakimi mierzą się na co dzień. Dlaczego? Bo najłatwiej zaatakować człowieka – nie system.

W przeciwieństwie do ataków technicznych, phishing w firmie często nie wymaga żadnego przełamywania zabezpieczeń. Wystarczy jeden nieuważny klik – i dane logowania do systemów księgowych, CRM, poczty firmowej czy serwera trafiają w niepowołane ręce.

W praktyce spotykamy się z powtarzającymi się scenariuszami:

• Fałszywa faktura od „nowego kontrahenta” z podejrzanym załącznikiem,

• E-mail od „szefa” z prośbą o szybki przelew,

• Wiadomość z „działu IT” z linkiem do zmiany hasła,

• Ostrzeżenie z „banku” o zawieszeniu firmowego konta.

Każde z tych oszustw przez e-mail wygląda pozornie prawidłowo – do tego stopnia, że nieświadomy pracownik może wykonać przelew, kliknąć w złośliwy link lub podać dane dostępowe. A stąd już krok do strat finansowych, naruszeń RODO czy paraliżu pracy całego zespołu.

Warto pamiętać, że systemy IT można odbudować, ale reputację – znacznie trudniej.

Dlatego coraz więcej firm traktuje edukację z zakresu phishingu jako element strategii bezpieczeństwa. Nie chodzi o wielogodzinne szkolenia, ale o świadomość codziennych zagrożeń: jak rozpoznać phishing, kiedy zgłosić podejrzaną wiadomość, jak nie dać się presji czasu.

Jeśli nie masz wewnętrznego działu IT albo po prostu nie chcesz ryzykować, że problem zostanie zignorowany – możesz liczyć na nasze wsparcie.

Pomagamy firmom:

• skonfigurować ochronę antyphishingową,

• przeszkolić pracowników (krótko, konkretnie, z przykładami),

• przeanalizować podejrzane wiadomości,

• reagować na incydenty, zanim staną się kryzysem.

Phishing nie zawsze można zatrzymać – ale można być na niego gotowym.

A właśnie w tym pomagamy naszym klientom – skutecznie, jasno i bez stresu.

Najczęściej zadawane pytania

Skąd mam wiedzieć, że wiadomość to phishing?

Czy mogę się zarazić tylko otwierając e-maila?

Kliknąłem w podejrzany link – co teraz?

Czy każda wiadomość z groźbą to oszustwo?

Czy program antywirusowy wykrywa phishing?

Gdzie zgłosić próbę phishingu?

Podsumowanie + Jak możemy Ci pomóc

Phishing to jedno z tych zagrożeń, które pozornie wydają się oczywiste – dopóki nie przyjdzie wiadomość, która wygląda zaskakująco wiarygodnie. W tym artykule pokazałem Ci realny przykład, dokładną analizę oszustwa oraz konkretne wskazówki, jak rozpoznać phishing i jak reagować, gdy taka wiadomość trafi do Twojej skrzynki.

Czy jesteś osobą prywatną, czy prowadzisz firmę – warto działać z wyprzedzeniem, zanim kliknięcie w podejrzany link przyniesie realne konsekwencje.

W przypadku małych i średnich firm skutki ataku phishingowego mogą być szczególnie dotkliwe: utrata danych, przestoje w pracy, koszty prawne lub naruszenie RODO. A często wszystko zaczyna się od jednego nieuważnego kliknięcia.

Dlatego właśnie oferujemy konkretną, przystępną pomoc IT dla firm z Warszawy, Pruszkowa, Ożarowa Mazowieckiego i całego Mazowsza – również zdalnie, jeśli działasz w innej części Polski. Nie musisz znać się na cyberbezpieczeństwie – od tego jesteśmy my.

Możemy pomóc Ci m.in. w:

• analizie podejrzanych wiadomości phishingowych,

• konfiguracji filtrów bezpieczeństwa na skrzynkach firmowych,

• wdrożeniu dwuskładnikowego logowania (2FA),

• edukacji pracowników i przygotowaniu wewnętrznych procedur,

• szybkiej reakcji na incydenty bezpieczeństwa w firmie.

Jeśli ten artykuł okazał się pomocny – podziel się nim z bliskimi lub współpracownikami. Im więcej osób wie, jak działa phishing, tym trudniej oszustom osiągnąć swój cel.

Masz pytania? Wątpliwości? A może właśnie dostałeś dziwnego maila i nie wiesz, co z nim zrobić?

Skontaktuj się z nami – przez formularz, telefon, e-mail, WhatsApp lub Microsoft Teams.

Zajmiemy się tym. Bez stresu, bez lania wody, po prostu skutecznie.